web16

开启容器,题目提示:

1 | 对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露 |

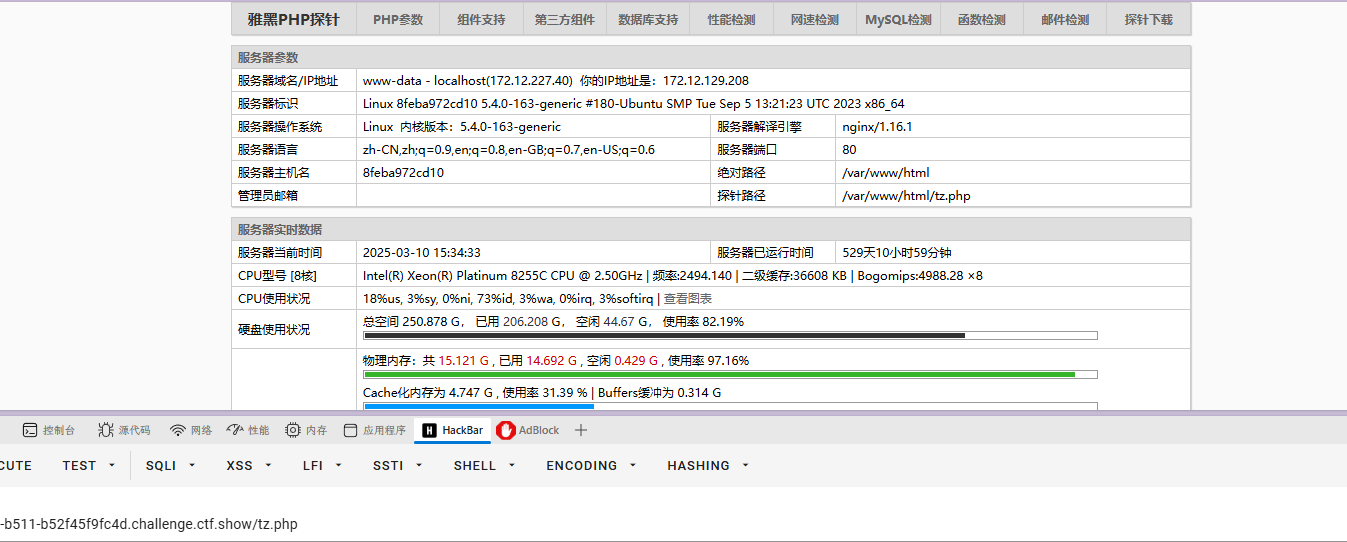

php探针

php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡流量、系统负载、服务器时间等信息。

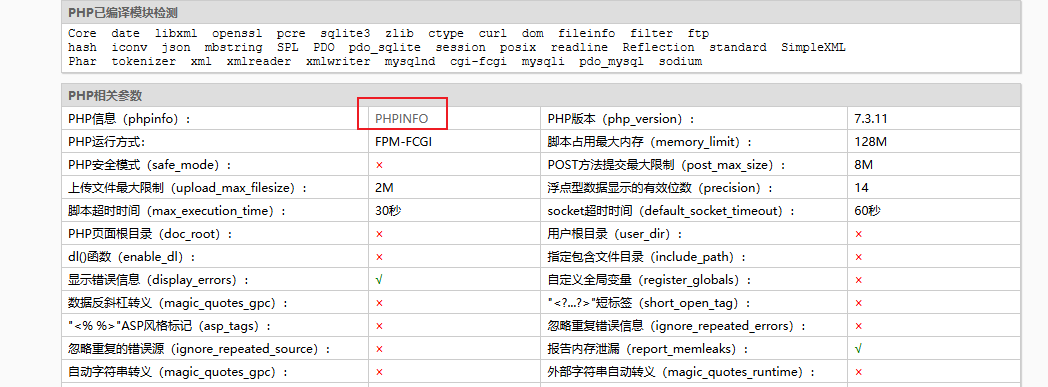

url后缀名添加/tz.php 版本是雅黑PHP探针

可以查看phpinfo

找到flagctfshow{1ed8f925-d1c7-4142-961a-77edffa8acf9}

web17

开启容器,题目提示:

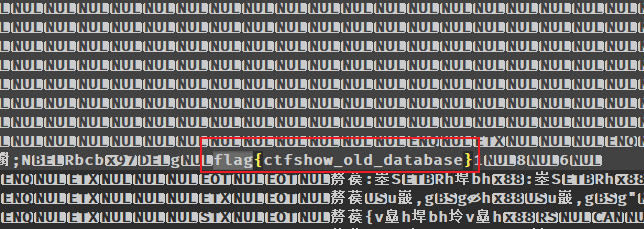

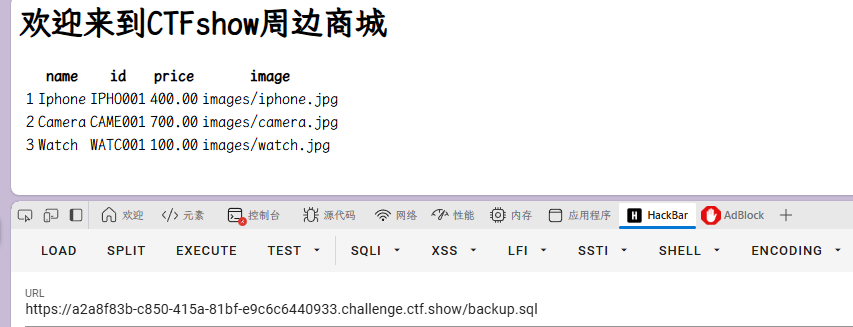

1 | 备份的sql文件会泄露敏感信息 |

直接看backup.sql

可以下载到文件

ctfshow{d85616b4-da3f-4f4b-9243-fdd8c3f99882}

web18

开启容器,题目提示:

1 | 不要着急,休息,休息一会儿,玩101分给你flag |

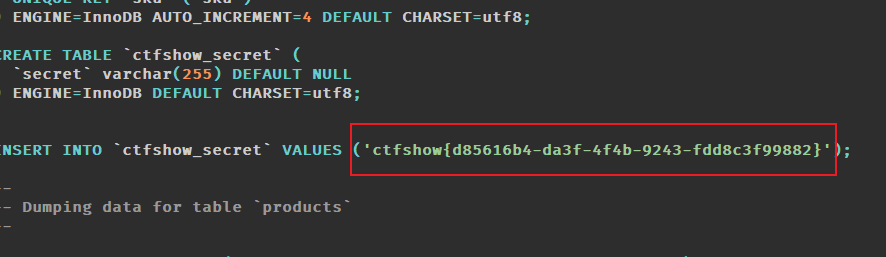

一看很像js的题目,直接看js源码

分数用score表示,查看通关条件,解码

unicode解码得到110.php关键信息

得到flagctfshow{e5c88695-26f2-4e2b-bba9-0b3fd98009fb}

web19

开启容器,题目提示:

1 | 密钥什么的,就不要放在前端了 |

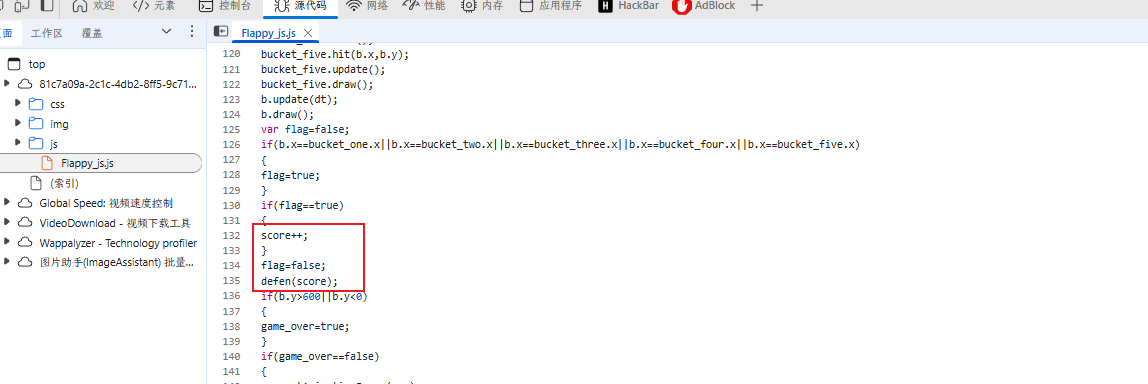

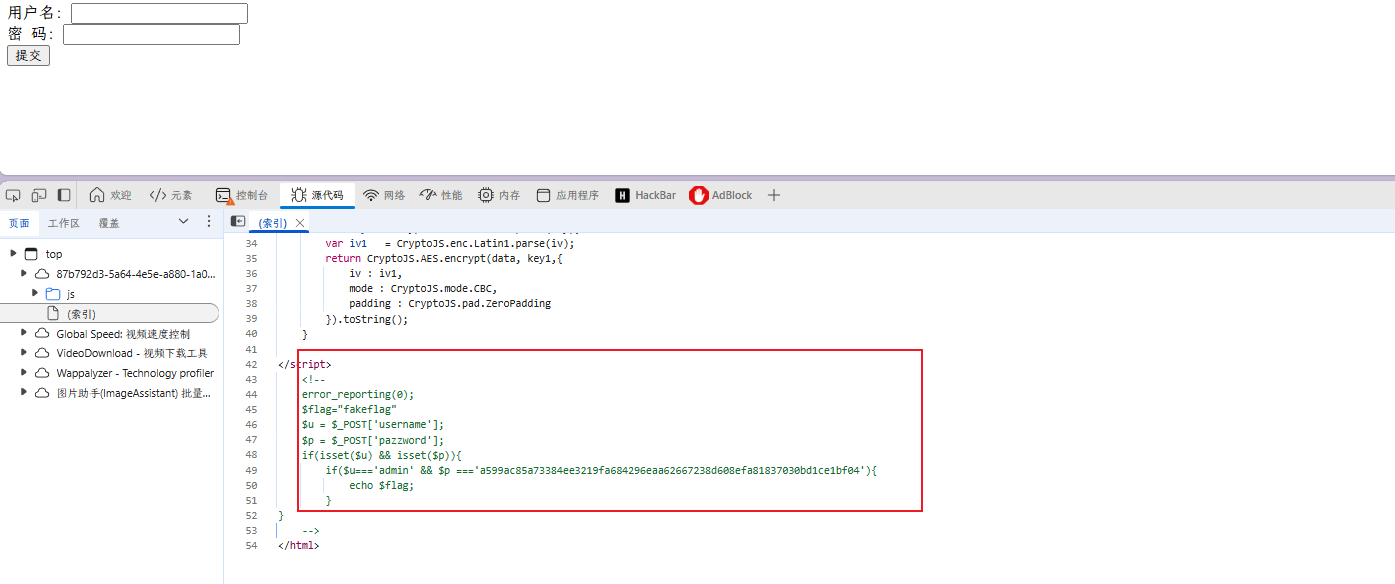

密钥在前端,直接看源码 关键验证代码

关键验证代码

1 | function checkForm(){ |

- $u = ‘admin’

- $p = ‘a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04’

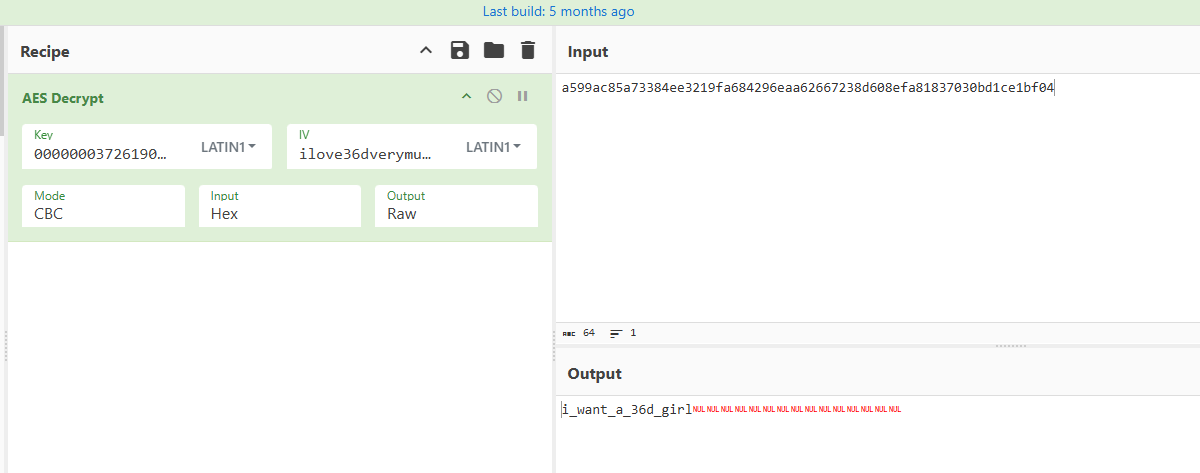

对应用赛博大厨解密

得到密码i_want_a_36d_girl

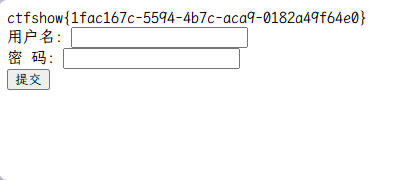

得到flagctfshow{1fac167c-5594-4b7c-aca9-0182a49f64e0}

web20

开启容器,题目提示

1 | mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。 |

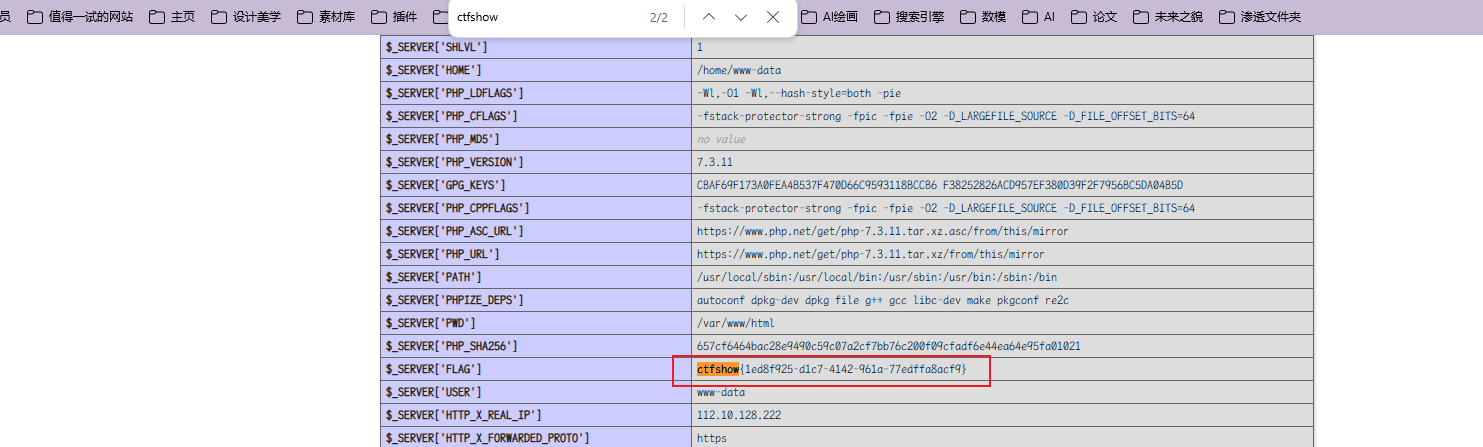

早期asp+access架构的数据库文件为db.mdb

直接访问/db/db.mdb,下载文件,打开后搜索flag

得到flagflag{ctfshow_old_database}